Cybersecurity: attacco hacker in corso

Dalla Farnesina alla Russia e Chernobyl, non si fermano i tentativi di hackeraggio

Il crescente livello di connettività che caratterizza i moderni sistemi di automazione e controllo industriale sta determinando una considerevole espansione del fronte di attacco informatico e una conseguente evoluzione delle strategie di protezione. Dai sistemi proprietari a tenuta stagna degli albori dell’automazione industriale si è passati a soluzioni dotate di interconnessioni e componentistica standard nell’era di Ethernet, per poi arrivare all’iperconnettività condivisa e pervasiva dell’Industrial Internet of Things (IIoT).

Un’analoga evoluzione è toccata anche ai sistemi informatici aziendali che sono passati da mainframe e reti locali di computer privi di accesso esterno, a sistemi ibridi con accesso remoto per mezzo di connessioni telefoniche dedicate, per approdare infine alle connessioni permanenti, mediate da firewall, indispensabili per l’e-commerce e il telelavoro.

Tanto i sistemi informatici aziendali quanto quelli di produzione devono rivedere le proprie strategie e politiche di sicurezza alla luce dell’esplosione di connettività richiesta dall’evoluzione dei modelli di business. Come possono difendersi le aziende? Quali le strategie migliori? Quale lo stato dell’arte del settore?

Indice dei contenuti

-

Akamai lancia una nuova soluzione per affrontare al meglio attacchi mirati complessi

Technologies, piattaforma cloud di delivery, ha presentato Enterprise Threat Protector, la nuova soluzione progettata per fornire ai clienti una protezione basata sul cloud, rapida da configurare e semplice da gestire, contro minacce mirate complesse, quali malware, ransomware,...

-

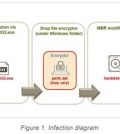

Petya e la sua variante: come prevenire ed evitare l’infezione

Trend Micro ha identificato il ransomware che sta colpendo nelle ultime ore come una variante del ransomware Petya e di averlo nominato RANSOM_PETYA.SMA. Questa variante utilizza come vettori di infezione sia l’exploit EternalBlue che il tool PsExec....

-

Infrastrutture distribuite, cresce il numero di potenziali vettori di attacco

Fortinet ha reso noti i risultati del suo Global Threat Landscape Report. I dati spaziano sulla cyber kill chain focalizzandosi su tre aspetti principali: exploit applicativi, software malevoli e botnet, sullo sfondo dei più importanti trend tecnologici...

-

Al via la terza edizione di “Capture the Flag” di Trend Micro

È partita Trend Micro CTF 2017 – Raimund Genes Cup, la terza edizione della competizione annuale Capture the Flag (CTF) dedicata alla cybersecurity organizzata da Trend Micro e rivolta ai giovani professionisti nel settore della cybersecurity. L’iniziativa...

-

Robot industriali: saranno sicuri?

I robot industriali possono essere compromessi, alterando in maniera decisiva la normale funzionalità dei sistemi industriali e minando la sicurezza del personale e dei consumatori finali. Questo è il dato che emerge dall’ultima ricerca realizzata in collaborazione...

-

SAVE 2017, soluzioni Industry 4.0 per processo e manufacturing

Il 18 e 19 ottobre a Veronafiere è in programma l’undicesima edizione di SAVE, Mostra convegno dedicata alle Soluzioni e Applicazioni Verticali di Automazione, Strumentazione, Sensori, l’appuntamento verticale più atteso del settore.Dopo gli ottimi risultati del 2016,...

-

Sicurezza IT, il futuro è sempre più machine learning

L’88% dei responsabili IT italiani (76% a livello globale) prevede che le tecniche di sicurezza avanzate renderanno sempre meno necessario fare affidamento sul giudizio umano, per distinguere quelle sottili differenze tra minacce e anomalie. Questo è quello...

-

SPS Italia 2017 – Intervista a Giovanni Gatto di Sick

Giovanni Gatto, managing director di Sick, a SPS Italia 2017 di Parma parla ad Automazione Oggi di service, consulenza e sicurezza.

-

Da Pavia arriva un modello per prevedere gli attacchi terroristici

Un team del Laboratorio di data science (RIDS – Res Institute for Data Science) dell’Università di Pavia, coordinato dalla professoressa Silvia Figini, ha presentato lo scorso 5 giugno a Roma al Dipartimento delle informazioni per la sicurezza...

-

Servizio di Malware Risk Assessment Axitea

Gli attacchi informatici sono sempre più frequenti e diffusi e colpiscono realtà di tutte le dimensioni. Nel corso del 2016, le violazioni perpetrate tramite l’utilizzo di malware sconosciuti sono state circa 10 volte superiori rispetto al 2015....