MICROELETTRONICA

approfondimenti

Automazione e Strumentazione

n

Luglio/Agosto 2015

57

scale integrano tecnologie di protezione e acce-

lerazione di rete. Tra queste tecnologie figura il

micro Quicc Engine programmabile che supporta

protocolli RS485 e Fieldbus quali Profibus (sia

master che slave) nonché i protocolli di comu-

nicazione legacy HDLC e TDM. Supportando

la connettività Ethernet, ciascuno degli avanzati

controller Ethernet a tripla velocità virtualizzati

(Vetsec) supporta “time stamping” IEEE 1588 sia

in ingresso che in uscita oltre all’implementazione

di timer e impulsi a livello hardware. L’hardware

supporta anche code gestite via software il che,

abbinato al parsing (analisi sintattica) in ingresso

fino al livello 4 Iso e all’assegnazione di priorità a

livello hardware in uscita, consente un’implemen-

tazione semplice ed efficace delle code. Questi

controller Ethernet da tempo sperimentati sono

inseriti anche in altri processori Freescale utiliz-

zati in applicazioni industriali e sono supportati da

un’ampia gamma di software driver maturi, com-

presi stack di software per Ethernet industriale

(EtherCat Master), Profinet (RT), EtherNet/IP e

PRP.

Evoluzione delle reti aziendali

Il processore QorIQ LS1021A è stato progettato

da zero per soddisfare le esigenze di

applicazioni

di networking avanzate e robuste

. A tal fine la

tecnologia ECC di rilevazione e correzione degli

errori è stata incorporata in tutte le memorie, com-

prese le memorie cache Livello 1 e 2, la Sram e

la memoria DDR esterna, per ottenere il massimo

grado di affidabilità e sono stati previsti watchdog

timer. L’affidabilità raggiunta grazie alle memo-

rie protette dalla tecnologia ECC è ulteriormente

incrementata da un motore di sicurezza ad alte

prestazioni che supporta una serie completa di

meccanismi di protezione dei dati, compresi boot

sicuro, architettura trust, Arm TrustZone e prote-

zione dell’attività produttiva che congiuntamente

consentono di raggiungere la punta massima in

termini di

nodi fidati

. Le suddette caratteristiche

sono fondamentali in tutte le applicazioni IoT

dove numerosi apparati e sensori periferici inter-

cettano e trasmettono dati specifici dell’utente da

un nodo all’altro. Poiché tali dati possono essere

messi direttamente in relazione con un singolo

utente, la loro cifratura è di fondamentale impor-

tanza, un aspetto che è sempre più monitorato e

regolamentato da normative che stabiliscono

anche i protocolli e gli standard crittografici da

utilizzare. Ne conseguirà inevitabilmente che,

a norma di legge, i processori di comunicazione

utilizzati nelle applicazioni M2M o IoT dovranno

essere in grado di eseguire

operazioni critto-

grafiche

quali hashing, firma e cifratura dei dati

e disporre di un’unità di memoria sicura basata

sull’uso di chiavi.

Devono essere protetti anche i link di comuni-

cazione industriale

, non solo contro lo snooping

di dati ma anche contro un controllo

non autorizzato che potrebbe provocare

eventi costosi come, per esempio, l’arre-

sto di una linea di produzione. Malgrado

la cifratura dei dati trasmessi tra i link

di comunicazione della rete, l’appa-

rato fisico potrebbe restare vulnerabile

a fronte di eventuali attacchi a seguito

della modifica non autorizzata del sof-

tware di programmazione. Di conse-

guenza, un dispositivo non deve limi-

tarsi a garantire la sicurezza delle comu-

nicazioni ma essere anche in grado di

fungere da nodo fidato. Un nodo fidato è

un dispositivo totalmente affidabile non

solo in termini di protezione dei dati ma

anche nel senso che esegue esclusivamente sof-

tware autentico creato dall’utente per quel dispo-

sitivo. Nel mondo reale generalmente la fiducia

viene accordata e lo

stesso concetto vale

anche per il mondo

digitale. Se si ricevono

informazioni (dati o

un comando) da una

fonte fidata, è lecito

supporre che si tratti

di informazioni atten-

dibili e valide. L’av-

vio di un dispositivo

fidato richiede una

“root of trust” (punto

di partenza fidato) che può essere un dispositivo

esterno, generalmente piuttosto costoso, come un

FPGA o Asic, oppure essere integrata nello stesso

SoC (system-on-chip) come avviene nella fami-

glia di prodotti QorIQ LS1. Nel caso del proces-

sore QorIQ LS1021A l’autenticazione viene effet-

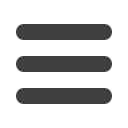

Schema a blocchi del processore QorIQ LS1021A

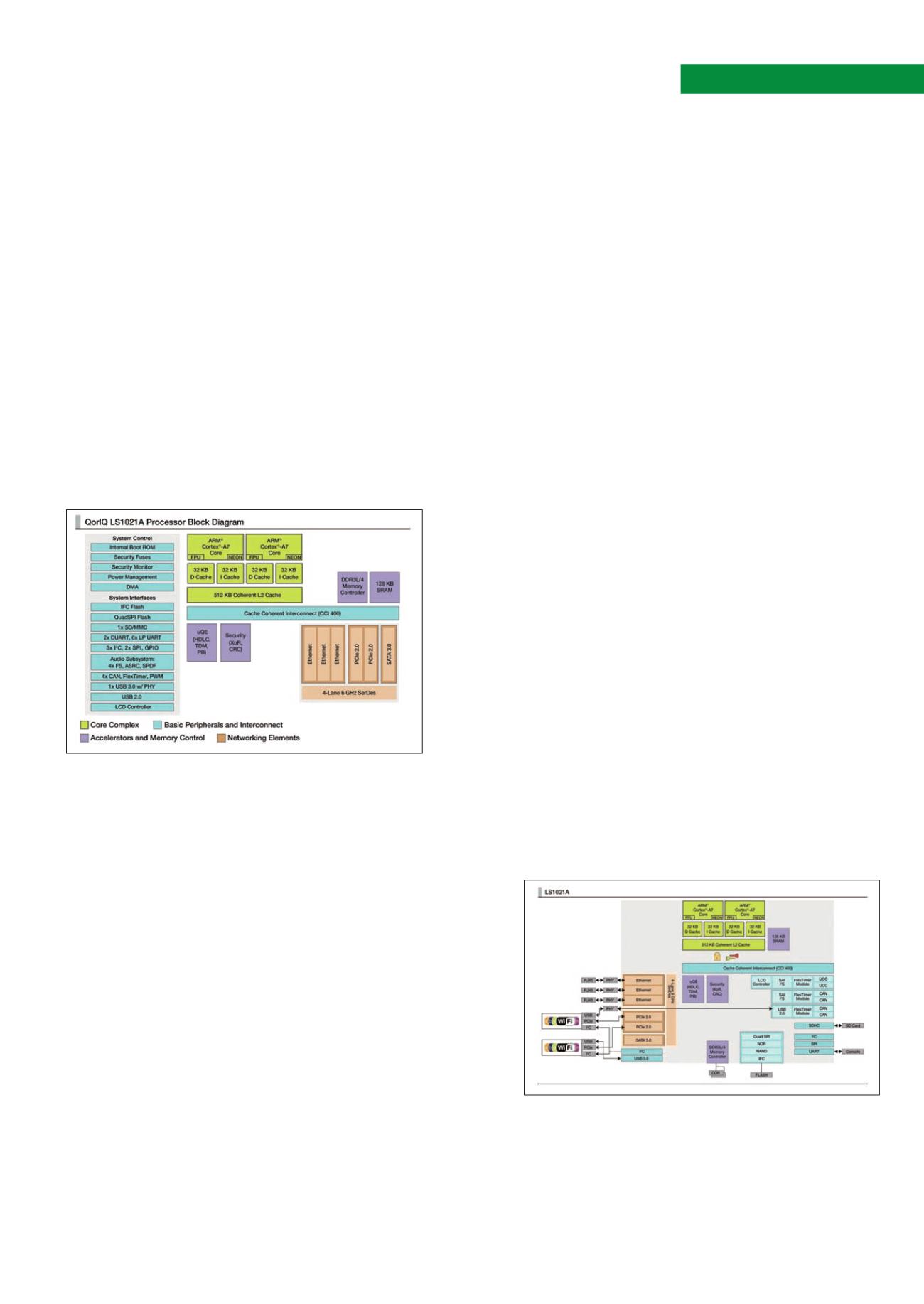

Un gateway wireless (nodo fidato)

basato su QorIQ LS1021A