security

approfondimenti

Automazione e Strumentazione

n

Luglio/Agosto 2015

61

- I dispositivi di controllo non possono essere

protetti con strumenti automatici di terze parti.

- Le applicazioni petrolifere richiedono apparec-

chiature robuste, in grado di sopravvivere in

condizioni ambientali ed elettriche molto dure.

- Le apparecchiature industriali installate devono

poter funzionare per decenni, mentre quelle IT

hanno cicli di vita di qualche anno.

Infine, il personale tecnico ha bisogno di solu-

zioni di sicurezza informatica facili da usare. E,

se ha esperienza nella produzione di prodotti o

nella programmazione di PLC, DCS, non ha, di

solito, competenze nella sicurezza informatica.

Quindi, le soluzioni per la sicurezza industriale

devono essere

facili da usare

, al fine di minimiz-

zare l’errore umano nell’impostazione e nell’uso

quotidiano.

Occorre un approccio di sicurezza

stratificata

Il migliore approccio consiste nell’implementare

una strategia di

difesa in profondità

, dove sono

previsti

molteplici livelli di sicurezza

, che fun-

zionano insieme per rafforzare la rete e prevenire

problemi.

Una “best practice” fondamentale nella difesa

in profondità è l’implementazione del modello a

“zone” e “condotte”

, definito nello standard

Isa

IEC 62443

. Questo modello fornisce una strut-

tura che previene la propagazione di problemi

di sicurezza informatica all’interno delle reti di

automazione.

Le “zone” rappresentano asset logici o fisici con

requisiti di sicurezza comuni. Le zone, quindi,

comunicano esclusivamente attraverso “con-

dotte” sicure. Una condotta può essere qualunque

percorso di comunicazione che entri o esca da

una zona di sicurezza.

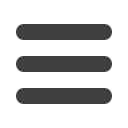

Per applicare il concetto di zone e condotte,

occorre prima definire le zone di sicurezza. Nel

diagramma di rete rappresentato (

►

figura 1

), vi

sono gruppi di PC che funzionano come stazioni

di interfaccia HMI, workstation e server tecnici,

ciascuno di essi ricade nella propria zona di sicu-

rezza. Inoltre, i due gruppi di PLC e le due con-

nessioni remote dirette rappresentano altre zone

di sicurezza.

Il compito successivo è quello di individuare le

condotte di comunicazione nella rete. Le condotte

sono il luogo perfetto per implementare misure

di sicurezza, come i firewall industriali, affinché

sia

consentito il passaggio esclusivamente al

traffico necessario

. Queste misure di sicurezza

servono a compensare il fatto che i dispositivi che

proteggono non possiedono strumenti sufficienti

a garantire sufficiente sicurezza. Questo approc-

cio è economicamente efficiente perché non

richiede l’upgrade di ogni dispositivo o computer

già installato nella zona per soddisfare i requisiti

di sicurezza.

Sicurezza informatica nelle infrastrutture

di pipeline

Il primo obbiettivo per una strategia di protezione

informatica è il miglioramento della sicurezza, la

riduzione dei fermi di rete e l’aumento della pro-

duttività ed efficienza complessiva.

Quando si verificano, questi problemi possono

essere molto costosi. In questa situazione è sem-

pre una “best practice” verificare e testare un

nuovo codice prima di implementarlo nella rete.

Un esempio realmente accaduto: il software era

stato caricato per errore su un PLC della rete di

stabilimento, invece che nella rete di prova. La

pipeline petrolifera rimase ferma per oltre sei ore.

Per fortuna non si verificarono trabocchi o altri

problemi, ma il solo fermo è costato alla società

oltre 250.000 dollari.

Per comprendere realmente come migliorare le

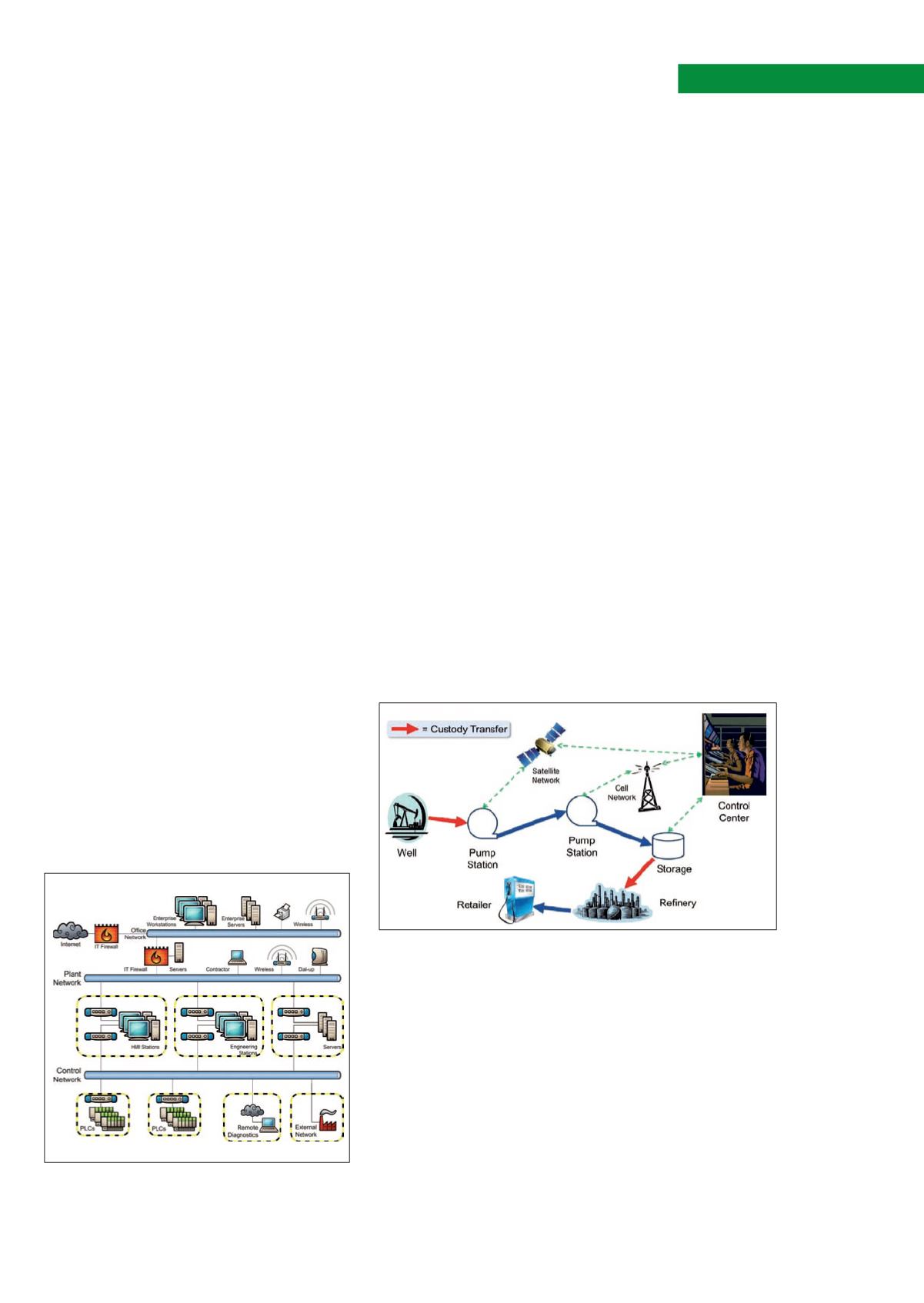

Figura 2 - Un diagramma semplificato del sistema della pipeline che

mostra i punti di trasferimento della custodia (titolarità)

Figura 1 - L’implementazione di zone e condotte, come

mostrato, permette un approccio stratificato nella

sicurezza di rete