security

approfondimenti

Luglio/Agosto 2015

n

Automazione e Strumentazione

62

difese, ecco (

►

figura 2

) come il modello di

zone e condotte può essere utilizzato per proteg-

gere l’infrastruttura di una rete estesa della pipe-

line.

Un sistema di pipeline comprende la pipeline

stessa, le stazioni di pompaggio e le connessioni a

una o più “wide area network” (WAN). Vi sono,

di solito, diversi punti nel sistema dove avviene il

trasferimento di custodia della risorsa, che viene

misurata attraverso flussometri. In questo caso vi

sono

due approcci

nella difesa contro attacchi

informatici.

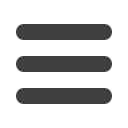

Il primo consiste nel mettere al sicuro gli asset

critici

. Per esempio, nell’immagine (

►

figura 3

)

che rappresenta la stazione di pompaggio, la zo-

na che protegge gli asset critici, comprendenti,

sistemi, PLC, sensori, pompe e attuatori, costi-

tuisce la zona prioritaria all’interno della rete.

Altre zone, che possono includere elementi di

sicurezza fisica, come telecamere e allarmi, so-

no una priorità secondaria, se il primo obiettivo

è quello di mantenere funzionanti e operativi la

rete e la pipeline.

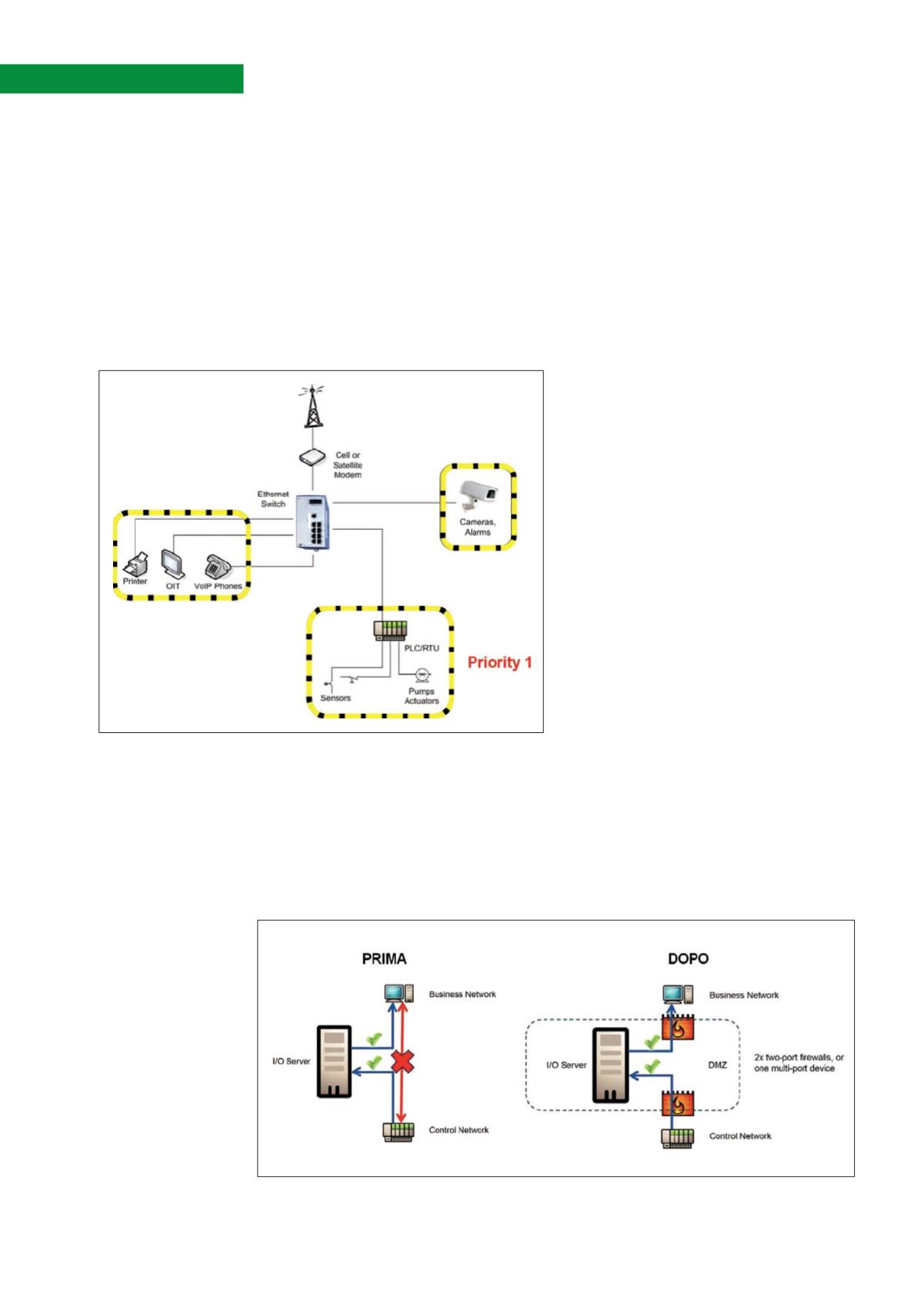

Il secondo approccio è quello di prendere in

considerazione i flussometri

, che connettono

due reti per il trasferimento della custodia, il

PLC del venditore e il PLC del compratore, che

ha la rete non affidabile. In una situazione di

questo genere, la miglior soluzione sta nell’in-

serire il misuratore di flusso in una “zona demi-

litarizzata” (DMZ) e nel separare tutte le zone

attraverso un firewall multi-porte. Una zona

DMZ viene creata per permettere il duplice

accesso ad una risorsa condivisa, ma non l’ac-

cesso diretto, questa precauzione protegge sia la

rete del venditore, sia quella del compratore.

Costituire dei metodi di difesa

per la massima tranquillità

Il modo migliore per mettere al sicuro le appli-

cazioni petrolifere contro le minacce alla sicu-

rezza informatica è quello di creare

molte-

plici livelli di difesa

, che non solo funzionano

insieme per prevenire problemi di rete, ma aiu-

tano anche a contenerli, qualora si verificasse

un problema.

Fare affidamento su un solo livello di difesa

espone la rete a un singolo punto di avaria.

Osservare un approccio di difesa in profondità,

in abbinamento con una completa valutazione

del rischio e secondo le linee guida Isa IEC

62443, attraverso “zone e condotte”, contribu-

irà a costruire una solida difesa in tutta la rete

dell’impianto e della pipeline.

Con il corretto approccio di difesa le attività

di impianti petroliferi saranno in grado di pro-

teggere le loro reti e attivare robuste soluzioni

di sicurezza informatica al fine di garantire la

massima efficienza.

n

Figura 3 - Dare la priorità alla zona

che protegge gli asset mission-

critical, che garantiscono il buon

funzionamento della rete

Figura 3 - Una zona demilitarizzata (immagine di destra) permette un accesso duplice ad una risorsa condivisa, senza

permettere l’accesso diretto, in modo da assicurare una protezione di rete aggiuntiva