SETTEMBRE 2013

FIELDBUS & NETWORKS

55

mantenere lontane persone interessate a

introdurre intenzionalmente malware o a

carpire informazioni sensibili.

Reti con celle segmentate

I firewall sono un elemento essenziale per

proteggere le applicazioni di produzione

da accessi autorizzati provenienti dalla

rete d’ufficio aziendale o dall’esterno. La

segmentazione delle rete in più sottoreti

permette di aumentare il livello di prote-

zione perimetrando le celle produttive in

modo tale da poterle proteggere indivi-

dualmente creando un secondo ‘muro di

protezione’ a valle di quello principale.

Inoltre, la protezione delle celle permette

di proteggersi dalle intrusioni provenienti

dall’interno della rete di fabbrica stessa. Il

concetto di protezione delle celle prevede

di suddividere le aree dell’impianto in celle

di automazione semiautonome, all’interno

delle quali i dispositivi coinvolti possono

comunicare tra loro. L’accesso viene con-

trollato all’interno della cella nel punto di

contatto con il resto della rete mediante

un dispositivo hardware di tipo firewall,

che protegge dagli attacchi provenienti

da fonti extra-cella. I dispositivi all’interno

delle cella protetta possono comunicare

con l’esterno, ad esempio con altre celle di

produzione presenti nello stesso impianto,

oppure con dispositivi esterni alla fabbrica,

tramite dei canali con protocolli sicuri rea-

lizzati tramite reti private virtuale dedicate

(VPN). Qualora si verificasse un incidente

di sicurezza, il danno verrebbe confinato

all’interno di una singola cella, anziché

propagarsi immediatamente sull’intera

rete. Un’altra tecnica di segmentazione

molto utile è l’ado-

zione di una zona

cosiddetta demi-

litarizzata (DMZ),

ossia una porzione

di rete che ospita

server raggiungibili

solo in modalità

unidirezionale, af-

finché sia impedita

la comunicazione

diretta tra reti

esterne e rete in-

terna di fabbrica,

ma garantendo co-

munque lo scam-

bio di dati sicuro

tra interno ed esterno tramite il loro de-

posito e consultazione sui server collegati

alla rete DMZ.

Crittografia e sicurezza

fisica

L’evoluzione dell’elettronica ha facilitato

l’adozione di tecniche crittografiche inte-

grandole a basso costo all’interno dei di-

spositivi fisici, dalle schede di rete ai PLC o

ai dispositivi intelligenti di vario tipo colle-

gabili in rete. Pertanto, un ulteriore livello

di sicurezza può essere efficacemente

ottenuto abilitando la sola presenza di co-

municazioni crittografate all’interno della

rete di fabbrica, che riduce notevolmente

il rischio di attacchi dall’interno e aiuta a

identificare tentativi di accesso non au-

torizzati. Oggi le tecniche di crittografia

sono disponibili per numerosi sistemi di

comunicazione classici, sia come modulo

da inserire all’interno di PLC o interfacce

di rete, sia come blocco funzionale sof-

tware attivabile nei vari applicativi che

comunicano via rete. Oltre che mediante

l’attivazione della crittografia, le reti a li-

vello fisico possono anche essere rese più

sicure riducendone i punti di accessibilità

fisica. Ad esempio, qualora sui dispositivi

siano presente porte di comunicazione

non utilizzate, la buona pratica suggerisce

di disattivarle, onde evitare di offrire punti

di ingresso disponibili per attività non au-

torizzate.

Gestione password

La sicurezza di una rete passa anche dalla

gestione delle credenziali necessarie per

autenticare il personale e gli applicativi

necessari ad eseguire attività di configu-

razione, manutenzione e monitoraggio.

Si tratta di un aspetto trasversale a tutta

l’organizzazione aziendale che obbliga a

scelte difficili che coinvolgono le tecnolo-

gie, l’organizzazione e le scienze umane.

Una gestione centralizzata di password e

credenziali solitamente permette di alle-

stire un’infrastruttura più robusta per obbli-

gare al rispetto delle regole di complessità

della password e per tracciare eventuali

cambiamenti o tentativi di accesso non

autorizzati. Una gestione eccessivamente

rigida rischia, però, di compromettere la

sua accettabilità da parte degli utilizzatori

coinvolti. Non c’è niente di peggio per la

sicurezza che il rispetto formale di tutte le

regole sul cambio regolare e complessità

delle password per poi trovarsi dei ‘post-it’

con le credenziali di accesso incollate agli

apparati o sotto la scrivania.

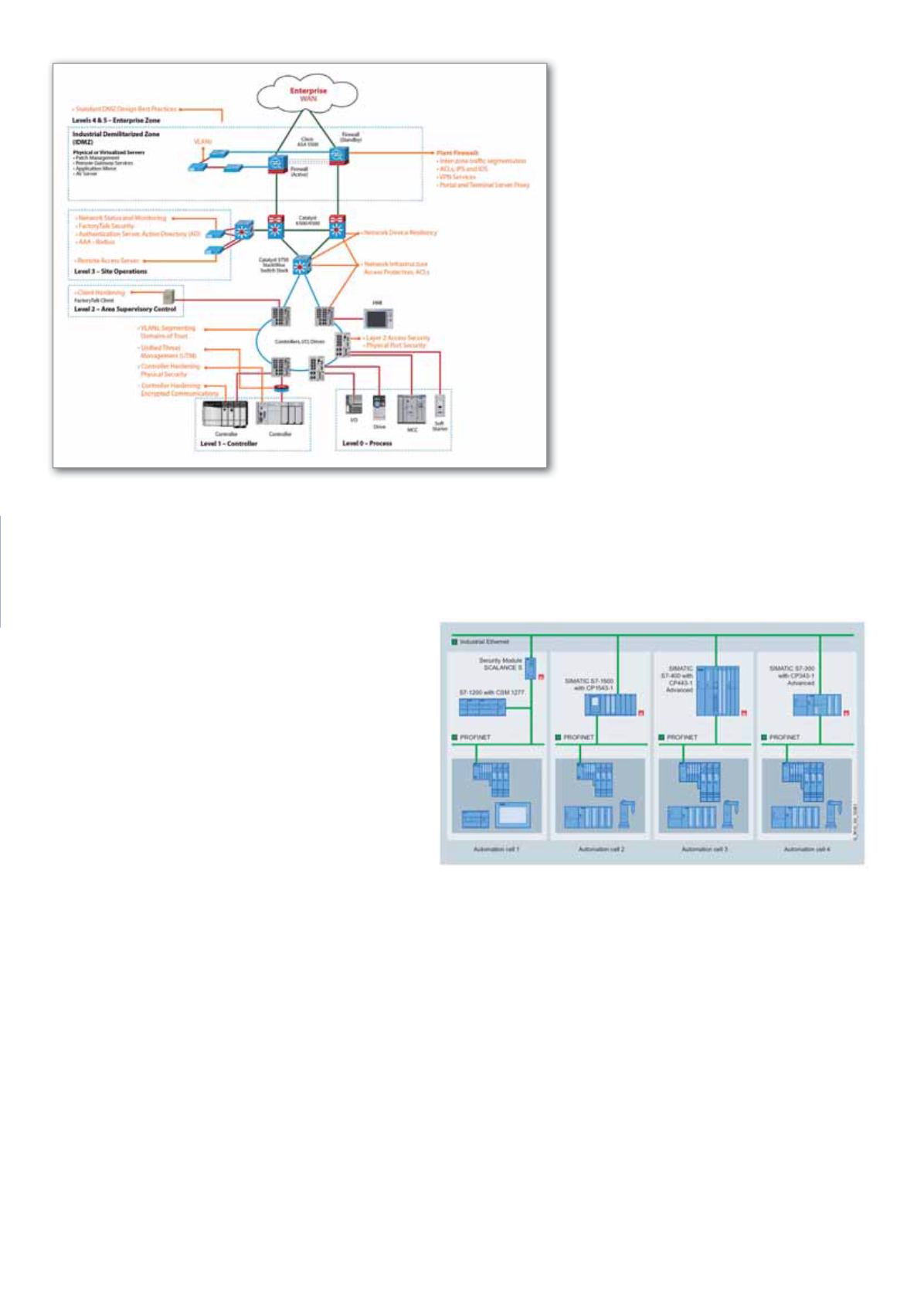

Esempio di architettura di protezione multilivello illustrata da Rockwell Automation

che abbraccia l’intera struttura di un sito produttivo

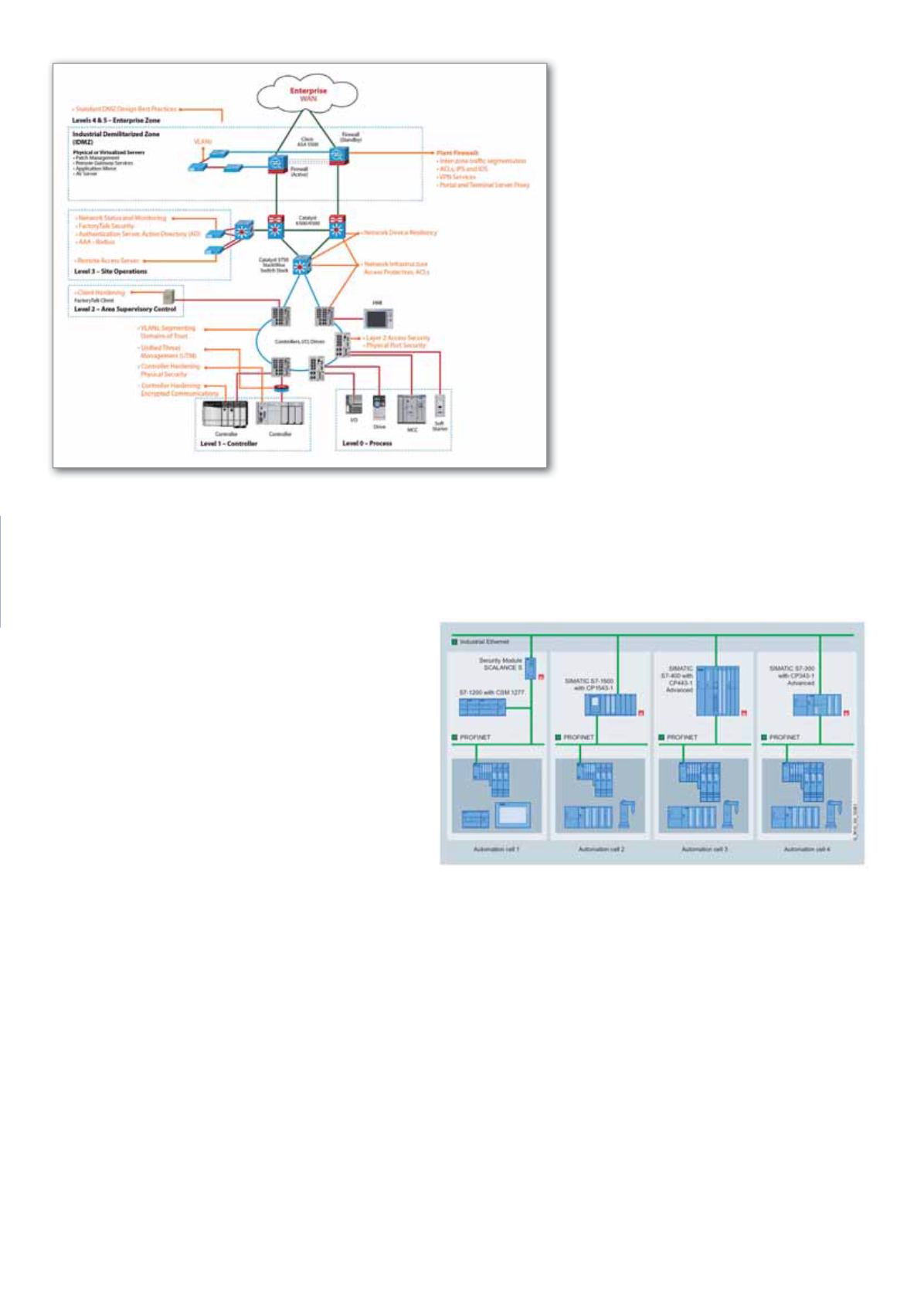

Esempio di segmentazione della rete a livello di singola cella produttiva

per mitigare i rischi di intrusione illustrato da Siemens