FEBBRAIO 2013

FIELDBUS & NETWORKS

59

tramite supporti esterni,

utilizzati per lo sviluppo

o la manutenzione dei

sistemi (per esempio

le chiavette USB). Solo

il 17% delle ‘infezioni’

informatiche deriva

da una connessione

diretta alla rete Inter-

net. Inoltre, secondo il

database del Risi (The

Repository of Industrial

Security Incidents), che

raccoglie gli incidenti

informatici relativi alla

cyber-security, il 75%

degli incidenti è di na-

tura non intenzionale.

Detto questo, la prote-

zione dei beni strumen-

tali e delle persone è responsabilità

dell’utente finale, che deve adottare

gli standard di sicurezza migliori sul

proprio sistema. È invece responsabi-

lità del fornitore di tecnologia fornire

le raccomandazioni e le metodologie

da seguire per integrare nei prodotti e

nelle soluzioni adottate le soluzioni di

sicurezza necessarie.

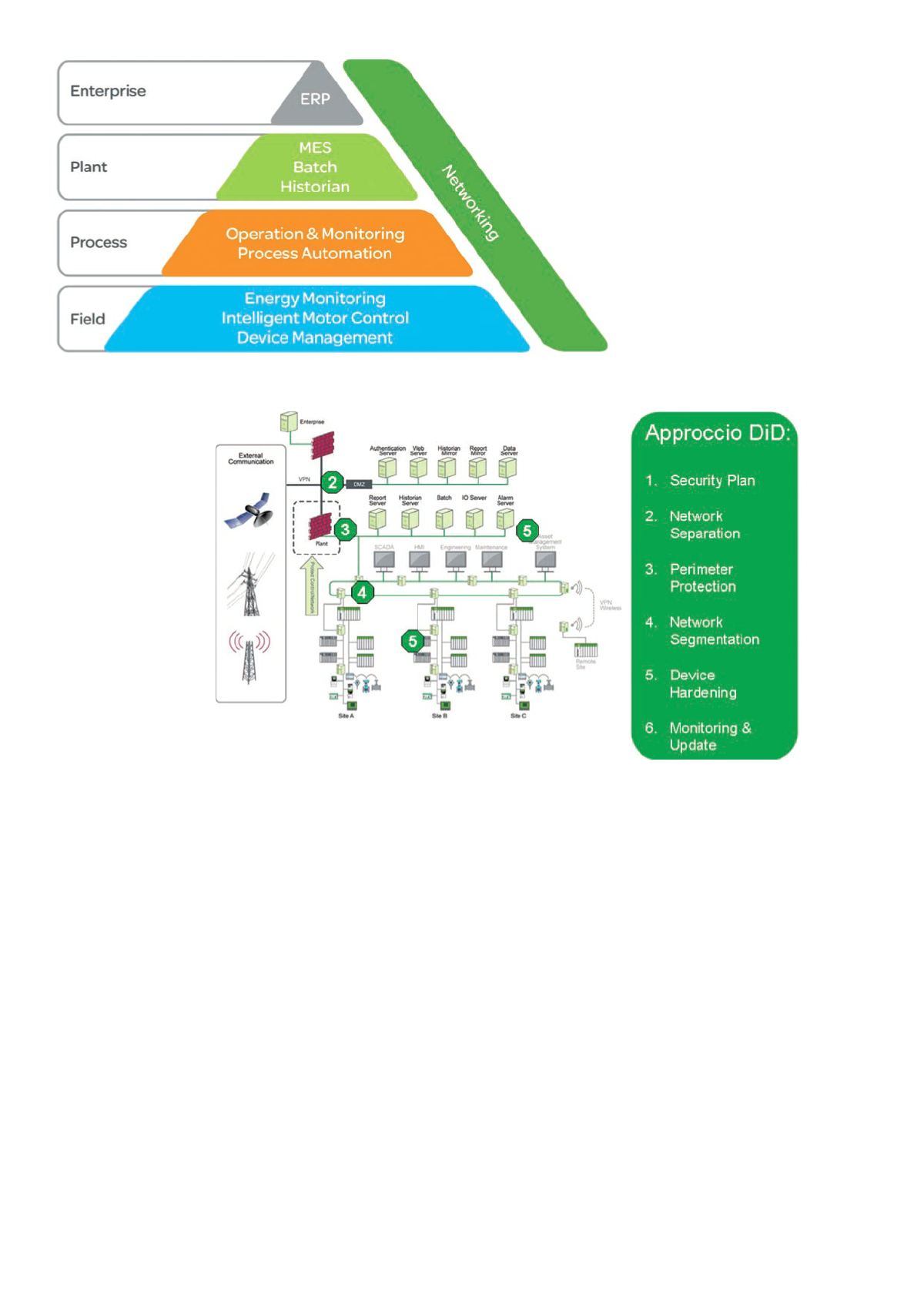

PlantStruxure, l’offerta di Schnei-

der Electric per il process ed energy

management, nasce e si sviluppa

appositamente come soluzione per l’in-

tegrazione di ogni livello del processo

produttivo di un’azienda, attraverso il

networking basato su Ethernet TCP/

IP, vera e propria spina dorsale per la

connessione dal sistema MES (e ERP)

allo strumento di campo. Questa piatta-

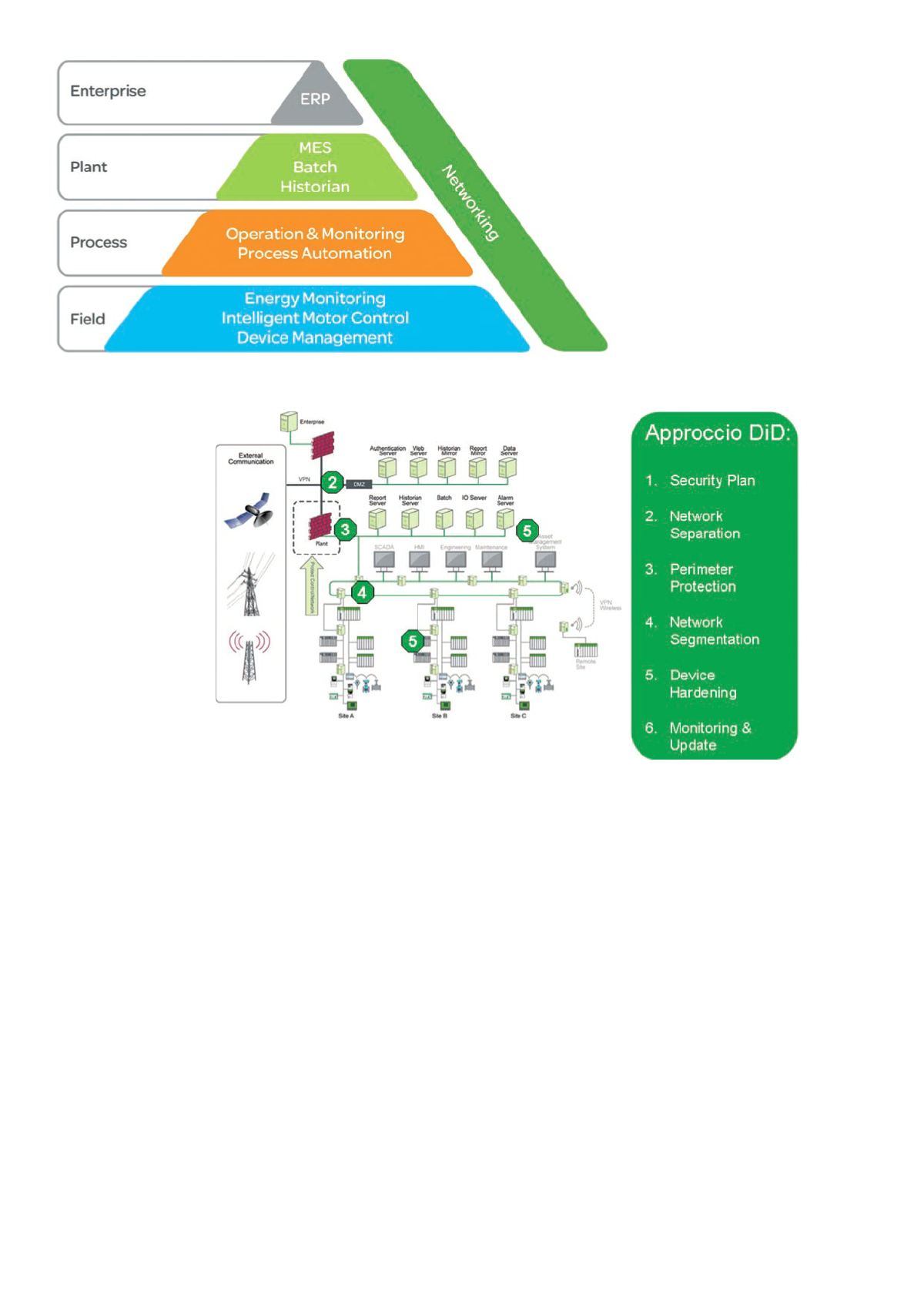

forma risponde ai requisiti di sicurezza

contro le intrusioni attraverso l’approc-

cio DiD (Defence in Depth) che si svi-

luppa su sei principi cardine.

Prima di tutto la realizzazione di un ‘se-

curity plan’, per indicare le vulnerabilità

del sistema, le procedure e le politiche

adottate dallo stesso sistema per il re-

covering dell’eventuale incidente. La

fase di design è la più importante, in

quanto incide fortemente su quelle che

sono le prestazioni dell’infrastruttura,

il suo mantentimento e lo sviluppo fu-

turo. Il secondo passo riguarda la ‘net-

wotk separation’, ossia attuare una

piena separazione tra l’automazione di

processo e controllo del sistema (Iacs)

e altre reti interne o esterne attraverso

la creazione di zone delimitate (VPN) da

firewall o router, limitando così il traf-

fico dati in entrata e in uscita a quello

essenziale e autorizzato.

Per la ‘perimeter protection’ si possono

utilizzare firewall di terza generazione

(stateful inspection) al posto di firewall

di seconda generazione (proxy), sal-

vaguardando i punti nevralgici dell’in-

frastruttura di rete. Con la ‘network

segmentation’ si autorizza solo il traf-

fico dati essenziale all’in-

terno di ogni segmento

della rete, utilizzando la

giusta architettura per la

connessione dei disposi-

tivi di campo, i giusti pro-

dotti per la connettività

e i giusti servizi integrati

(come Snmp V3).

Segue la ‘device harde-

ning’, ossia l’impiego di

dispositivi intelligenti che

implementino e distri-

buiscano servizi o più in

generale controlli, diret-

tamente sul campo. In-

fine, ‘Monitoring&Update’

indica la continua supervisione e ag-

giornamento dell’infrastruttura di rete

attraverso update sui prodotti e sulle

soluzioni, nonché l’evoluzioni tecnolo-

giche e delle relative competenze.

Tutto questo implica che le aziende

siano sempre più diligenti nello svilup-

pare e proteggere i loro business attra-

verso piattaforme hardware e software

in grado di evolversi coerentemente

con gli standard di mercato e sfrut-

tando le opportunità d’integrazione e

sicurezza che le tecnologie IT indiscuti-

bilmente possono portare ai sistemi di

automazione.

Schneider Electric

L’offerta PlantStruxure di Schneider

Electric si sviluppa proprio come

soluzione per l’integrazione di ogni

livello del processo produttivo di

un’azienda

L’offerta PlantStruxure

di Schneider Electric

si sviluppa proprio

come soluzione per

l’integrazione di ogni

livello del processo

produttivo di

un’azienda