NOVEMBRE 2012

FIELDBUS & NETWORKS

32

Fieldbus & Networks

nomalia nel processo; attuatore, ossia

il dispositivo che agisce sul processo

per controllare l’anomalia. Se appli-

chiamo questo concetto a un sistema

basato su fieldbus, la catena è costi-

tuita da: sensore, canale di comuni-

cazione, esecutore della logica (PES),

canale di comunicazione e attuatore (si

faccia riferimento alla figura 4).

In questo caso, la comunicazione ha il

ruolo di trasportare i dati di sicurezza.

Quello che viene raccomandato è che

il canale di sicurezza non ‘consumi’ più

dell’1% del massimo PFD (Probability

of Failure on Demand, cioè il tasso di

guasto) definito dal livello di SIL che si

vuole raggiungere per quella specifica

funzione.

Sistema di comunicazione

fieldbus

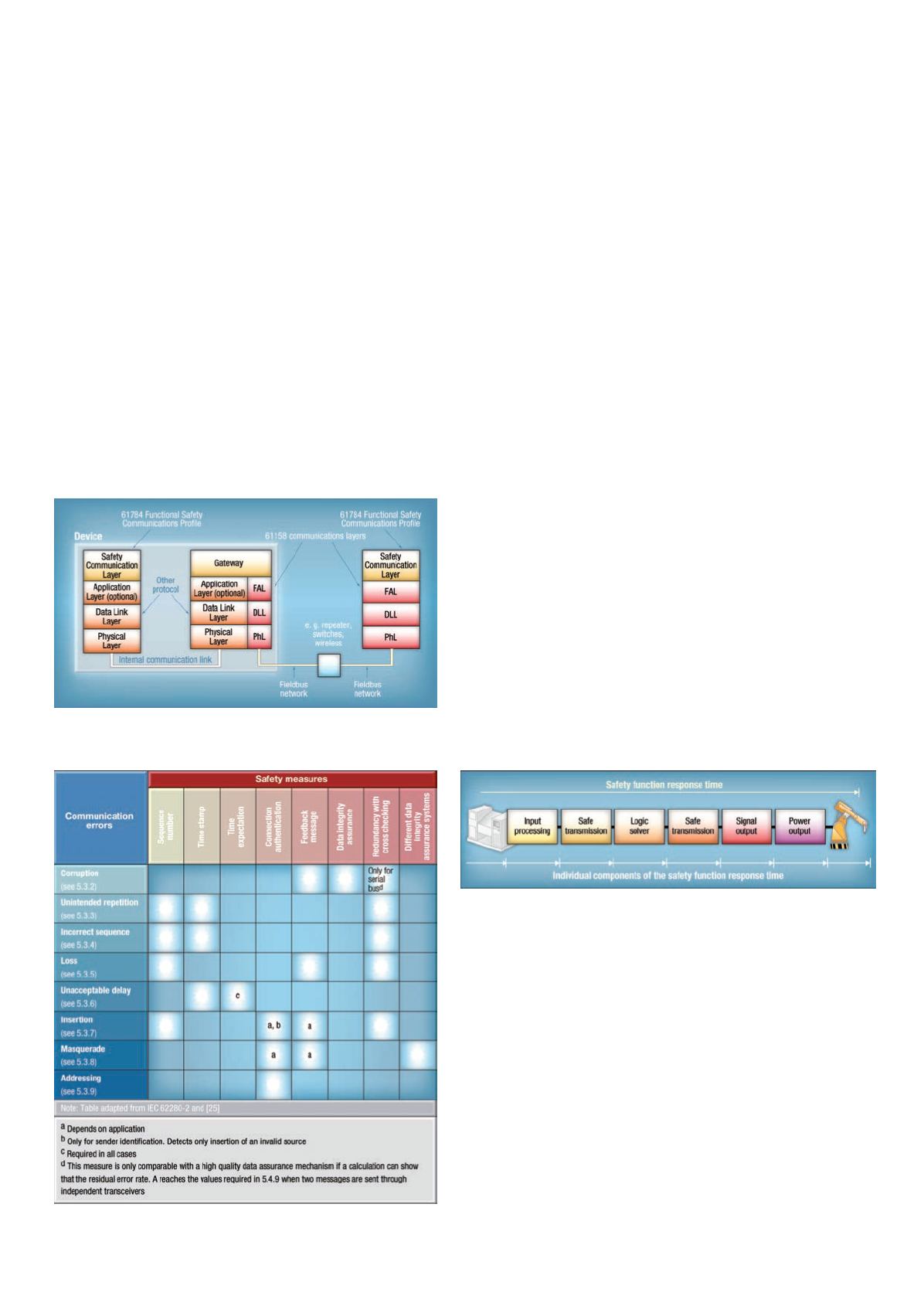

La norma IEC 61508 permette e pre-

vede due approcci distinti per la parte

di comunicazione digitale di sicu-

rezza: il ‘white channel’, approccio

che prevede lo sviluppo ad hoc di un

nuovo protocollo di comunicazione per

le applicazioni di sicurezza; il ‘black

channel’, approccio in cui è consentito

utilizzare un qualunque protocollo di

comunicazione esistente e aggiungere

un layer per le funzioni di sicurezza.

Questo layer aggiuntivo non va a intac-

care il protocollo esistente ed è l’unico

responsabile di soddisfare i requisiti

per la trasmissione dei dati di sicurezza

(figura 5). Questo è l’approccio utiliz-

zato da tutti i protocolli di

comunicazione standard

che si sono avvicinati al

mondo della sicurezza.

Le caratteristiche

di base

Un sistema di comunica-

zione fieldbus di sicurezza

deve garantire tre funzioni

principali: trasmettere

dati corretti, far pervenire

i dati al giusto destina-

tario, aggiornare i dati

just-in-time. Partendo da

questi aspetti base, trat-

tiamo ora dei metodi che

sono stati definiti per sod-

disfare i requisiti richiesti.

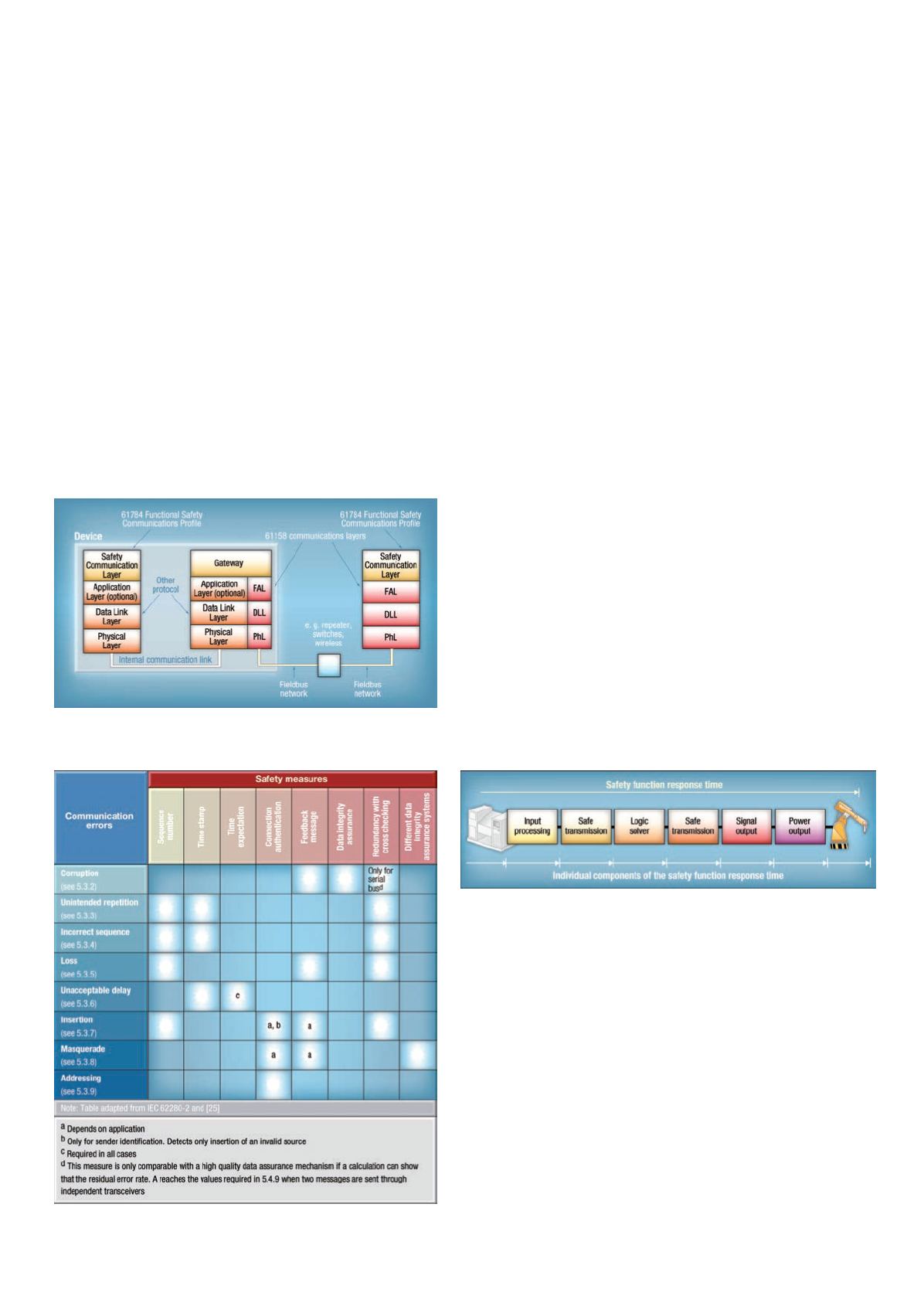

Possono verificarsi di-

versi errori quando i

messaggi vengono tra-

sferiti in topologie di rete

complesse, per guasti

hardware, interferenze

elettromagnetiche o altre

influenze. Un messaggio

può essere perso, presen-

tarsi troppo rapidamente,

essere inserito da qualche altra parte,

essere in ritardo o non nella sequenza

corretta, oppure presentare dati cor-

rotti. Vi può anche essere un problema

d’indirizzamento, che nelle applicazioni

di sicurezza riveste un ruolo essenziale.

Nell’ambito di IEC 61874-3 sono stati

definiti tutti gli errori di comunica-

zione che si possono presentare e per

ciascuno di essi sono stati definiti e

identificati dei metodi che correggono

questi errori. La trasmissione dei dati di

sicurezza prevede l’implementazione di

una serie di meccanismi e metodi che

permettano di riconoscere il verificarsi

di un errore nella trasmissione e porvi

rimedio, portando il sistema in una po-

sizione di sicurezza (figura 6).

I metodi che devono essere imple-

mentati comportano una modifica al

telegramma dei dati trasmessi e l’in-

serimento di un certo numero di frame

di check e controllo (CRC, sequence

number, timestamp ecc.). Proprio per-

ché la struttura del frame di sicurezza

è diverso dalla struttura del frame del

protocollo ‘convenzionale’, i messaggi

di sicurezza devono essere trasmessi e

ricevuti unicamente da componenti har-

dware di rete che siano di tipo ‘safe’,

vale a dire con architettura hardware

tale da garantire prestazioni certe in

termini di SIL e con possibilità di comu-

nicazione tali da elaborare il frame di

sicurezza che ricevono o inviano.

Tutte queste misure di sicurezza con-

sentono di trasmettere i dati in modo

corretto. Inoltre, per garantire che i

dati pervengano al giusto destinata-

rio, la parte d’indirizzamento, in fase

di configurazione del sistema, prevede

anche l’identificazione del percorso di

sicurezza e di quali siano gli oggetti

coinvolti. In ultimo, per garantire le

funzionalità just-in-time si devono cal-

colare i tempi di risposta delle funzioni

di sicurezza (figura 7).

Figura 7 - Tempo di risposta della funzione di sicurezza

Figura 5 - Esempio di un modello di comunicazione di sicurezza

basato sull’approccio ‘black channel’

Figura 6 - Errori di comunicazione e metodi di soluzione