LUGLIO-AGOSTO 2015

Automazione Oggi 383

69

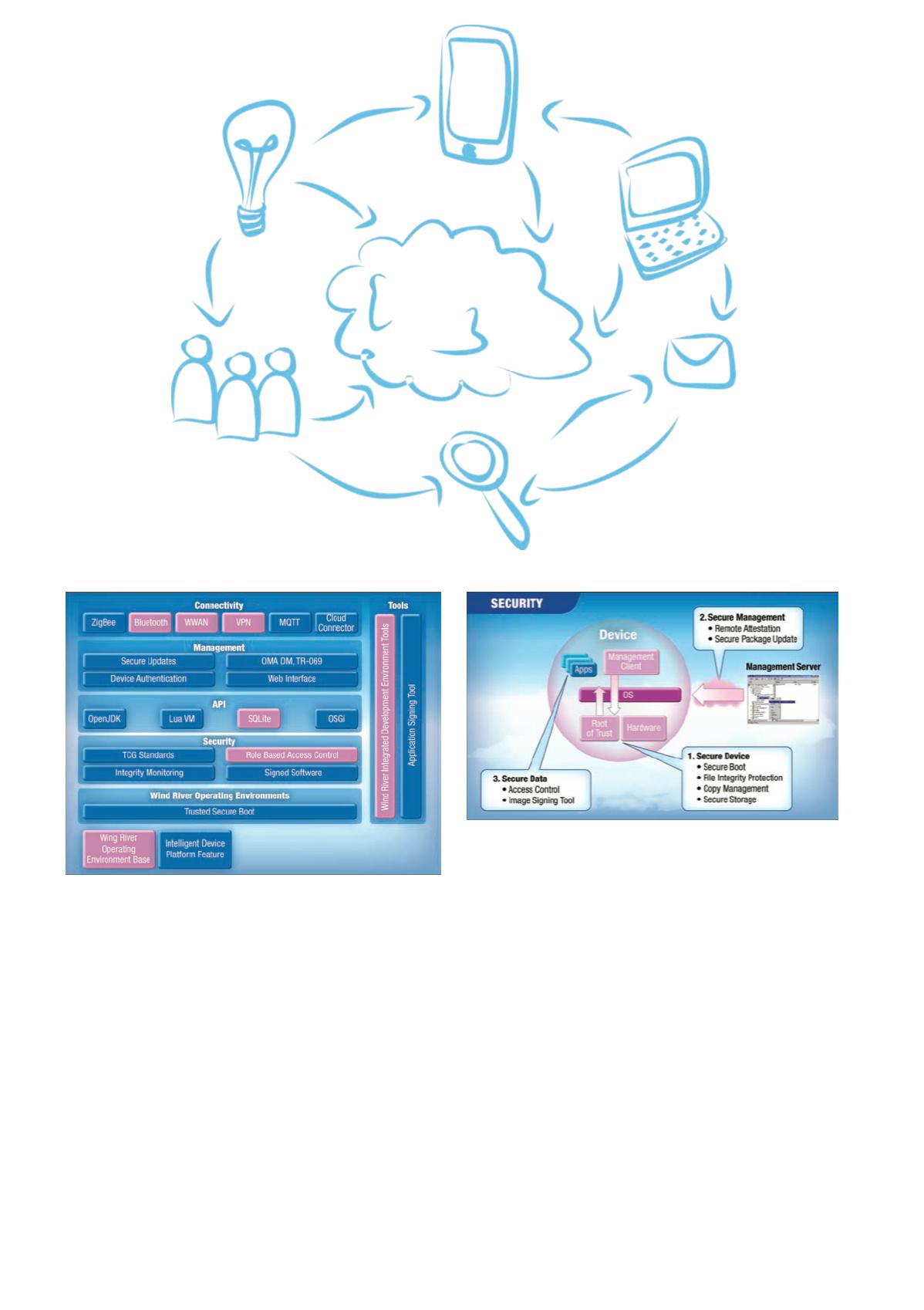

Per questo è necessario accertarsi che l’immagine di boot sia quella

autorizzata e sicura; in caso contrario, l’esecuzione di una versione

modificata dello stesso pacchetto finirebbe molto probabilmente

con l’aggirare tutte le altremisure di sicurezza adottate dall’applica-

zione per i dati e la comunicazione. Per esempio, dal puntodi vista di

un boot sicuro, nello stack di Wind River Intelligent Device Platform

XT vengono utilizzate alcune caratteristiche specifiche del silicio per

avere un’area protetta dovememorizzare la chiave. Se si esegue una

procedura di boot sicuro con un’immagine criptata e cifrata usando

unmeccanismo challenge/response, si può essere certi al 100%che

la chiave in questione venga verificata e sia valida. E poi c’è la sicu-

rezza di runtime. Per esempio, all’interno di Wind River Intelligent

Device Platform XT possiamo intercettare, grazie ad alcune misure

implementate a livello di sistema operativo, l’eventuale tentativo di

modificare le applicazioni. Per fare questo ricorriamo a una tecnolo-

gia fornita da Intel Security che si basa sull’allocazione dei permessi

necessari perché i processi possano utilizzare specifiche risorse. Un

processo che tentasse di accedere a una risorsa senza avere il per-

messo di usarla sarebbe rimosso e segnalato per ulteriori indagini.

Anche nella comunicazione dati la sicurezza è essenziale, e qui vi

sono numerosi metodi ben sperimentati per garantirla. Un’ultima

considerazione per la sicurezza nel suo complesso riguarda il mo-

mento in cui un nodo viene rimosso dalla rete: bisogna essere certi

che tutti i dati contenuti nel dispositivo siano criptati o eliminati. La

dismissione di un dispositivo offre la possibilità di recuperarne le

chiavi di sicurezza.

Le API

Qualsiasi gateway non sarebbe completo se non fosse in grado di

supportare API. Le API forniscono un mezzo per controllare la co-

municazione dati dal nodo periferico fino al cloud consentendo

un certo grado di controllo locale. Per esempio consideriamo un

semplice sensore della temperatura usato per controllare un si-

stema di riscaldamento al nodo periferico. È possibile raccogliere

le letture della temperatura e decidere se aggregarle e conservarle

localmente oppure inviarle direttamente all’applicazione cloud. Do-

podiché potrebbe essere l’applicazione cloud a decidere che, sup-

poniamo, la temperatura scenda sotto una certa soglia predefinita e

che quindi occorra accendere il boiler e la pompa del riscaldamento.

Tuttavia un’API potrebbe inserire questa intelligenza nel gateway.

Sebbene l’aggiunta di un’API in un gateway possa sembrare una

questione quasi automatica, vi sono alcune considerazioni legate a

sicurezza e manutenzione. Lo sviluppo di API tende a concentrarsi

sull’uso di ambienti di runtime Java basati sulla Open Service Gate-

way Initiative (OSGI) o su linguaggi di scripting come Python, Node.

js e LUA. L’uso di oggetti C/C++ compilati tende a essere scorag-

giato a causa delle potenziali vulnerabilità.

La gestibilità

La creazione di un gateway estensibile rende necessario prevedere

l’aggiunta, l’aggiornamento e la rimozione di API. È chiaro che ef-

fettuare tutto questo in modo sicuro sia importante, così come lo

è gestire i nodi periferici e i loro percorsi di comunicazione verso il

cloud e verso gli altri nodi periferici. In questo caso è preferibile l’uso

di standard di gestione come OMA-DM, Lwm2m e TR68 per archi-

tetture multi-agent che coprano tutti gli aspetti legati alla gestione

dei dispositivi, aggiornamenti over-the-air, post-deployment di ap-

plicazioni e provisioning di risorse mediante file di configurazione.

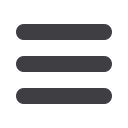

Nell’affrontare la difficile sfida di creare un gateway IoT aperto e si-

curo, gli sviluppatori dovrebbero valutare se basare il proprio design

su una piattaforma già disponibile in modo da velocizzare l’uscita

sul mercato del loro prodotto. Abbiamo già accennato aWind River

Intelligent Device Platform: si tratta di un ambiente di sviluppo

scalabile, sostenibile e sicuro che semplifica la realizzazione, l’in-

tegrazione e il deployment di gateway per l’IoT. Basata su sistemi

operativi conformi agli standard come quelli di Wind River, la piatta-

forma implementa sicurezza dei dispositivi, connettività smart, nu-

merose opzioni di rete e gestione dei dispositivi; inoltre comprende

componenti pronti all’uso preparati esclusivamente per lo sviluppo

di applicazioni IoT.

In conclusione

Insieme all’integrazione, la sicurezza è considerata la sfida princi-

pale che ostacola l’IoT a muoversi più velocemente in aree chiave

di crescita come le infrastrutture critiche e il mercato industriale.

Fornendo tutte le piattaforme sia per i sistemi già installati sia per

i nuovi deployment, dai dispositivi fino al cloud, diventa possibile

gestire la sicurezza da un punto di vista di sistema.

•

Wind River -

www.windriver.comUn sistema end-to-endbasato su requisiti di sicurezza eprotezione

Wind River Intelligent Device PlatformXT è un componente

basilare di una soluzione IoT sicura