SICUREZZA

primo piano

Gennaio/Febbraio 2015

■

Automazione e Strumentazione

26

Gli attacchi informatici ai sistemi industriali sono,

purtroppo, sempre più spesso un argomento di

cronaca più che un interesse teorico. Per compren-

dere e capire quali contromisure sono applicabili

in ambito industriale,

Anipla

ha organizzato il

convegno: “

Cyber Security negli impianti di

processo

” a San Donato nell’ambito della giornata

mcT Safety&Security

. Il convegno, introdotto da

Leone D’Alessandro di Anipla, si è aperto con il

contributo di Alessio Pennasilico di Clusit, quindi

sono intervenuti Toto Zammataro, Senior Asso-

ciate di Intellium Ltd, e Andrea Carcano, Ceo

e fondatore di Nozomi Networks. Enzo Maria

Tieghi, Amministratore Delegato di ServiTecno,

ha ribadito la necessità di convergenza tra

sicurezza IT e protezione nell’industria di

processo. Ulteriori approfondimenti sono

venuti dai contributi di Pasquale Paolone di

Pas, Luca Zappaterra di Siemens e Sinclair

Koelemij di Honeywell.

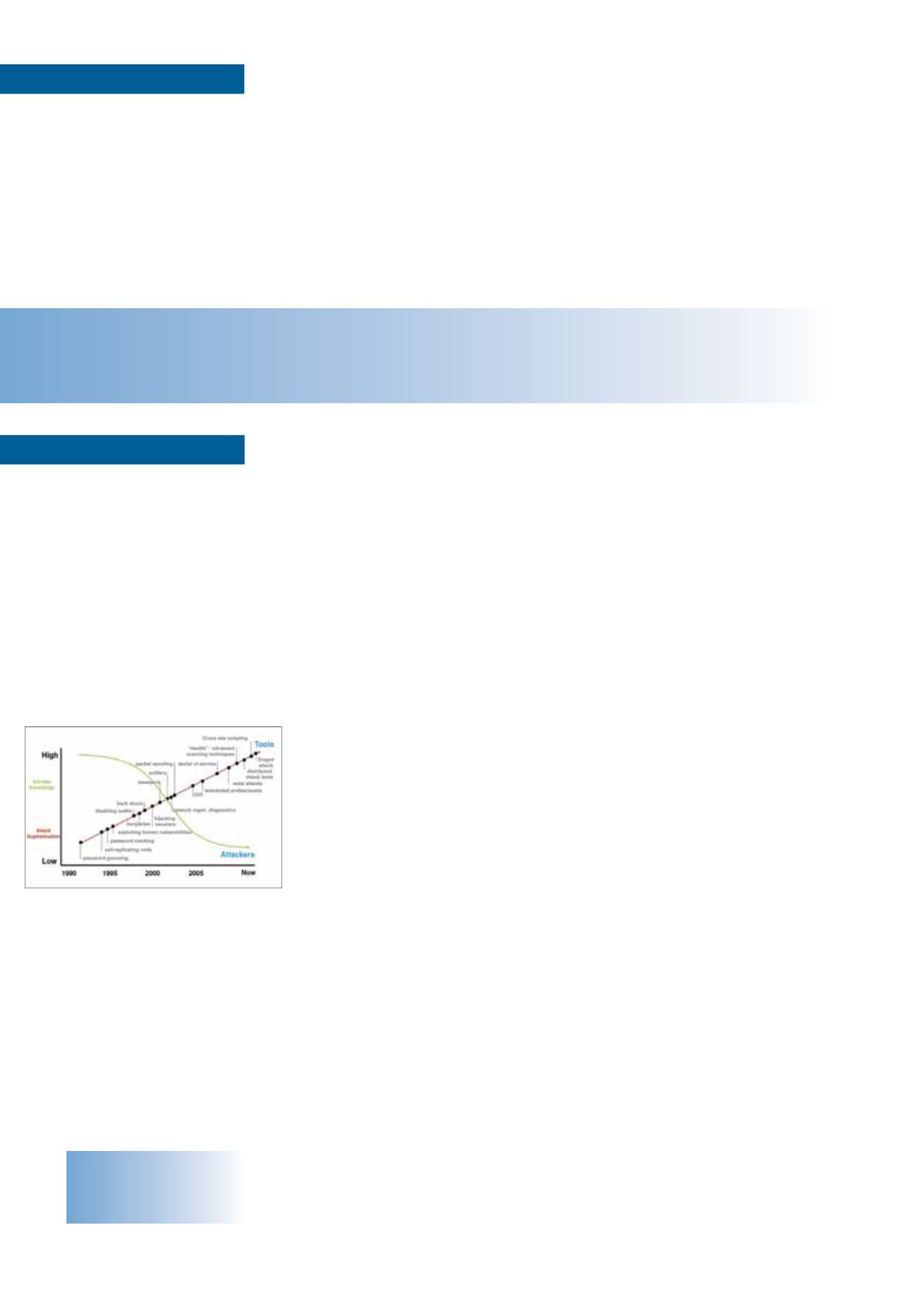

Oggi, attaccare un sistema ICT standard

richiede meno competenza rispetto a dieci

anni fa, per la diffusione di internet e di stru-

menti automatizzati. Molto spesso gli attac-

chi sono relativamente semplici, all’intruso

basta conoscere il

linguaggio della rete di con-

trollo

(per esempio Modbus), senza bisogno che

vi sia una reale conoscenza del sistema attaccato.

Una delle vulnerabilità maggiori dei sistemi indu-

striali è che per comodità, molto banalmente, i

sistemi non sono quasi mai

perfettamente segre-

gati

. Per esempio, ci sono delle back-door per

fare l’inventario o per verificare certe funzionalità

specifiche, poco utilizzate. Un esempio di attacco,

verificatosi nella realtà e che può riuscire a supe-

rare facilmente le difese, utilizza come

vettore per

entrare nel sistema

una chiave USB che, nono-

stante le molte raccomandazioni, spesso viene

inconsapevolmente inserita in sistemi collegati alla

rete di controllo.

Anche il danno può essere provocato inmaniera

relativamente semplice

, in un caso il codice

aggressore ha agito sui valori binari delle varia-

bili e modificato tutti i valori 0 in 1 e viceversa,

con l’effetto di causare un danno ingente, aprendo

tutte le valvole che avrebbero dovuto essere chiuse,

anche senza che i responsabili dell’intrusione aves-

sero minimamente compreso la struttura della rete

di processo.

La

conoscenza dell’impianto è invece assoluta-

mente necessaria

per implementare in maniera

corretta

la protezione

. Infatti, La tecnologia di

protezione esiste ed è disponibile, ma bisogna

integrarla nel processo in modo corretto. Per evi-

tare che gli

attacchi ai sistemi di controllo indu-

striali

(ICS attack) riescano facilmente, sono

prima di tutto necessarie

una conoscenza appro-

fondita del proscesso e una capacità di gestire

il sistema

(ICS governance). Inoltre, sono ancora

utilizzati troppo pochi PLC con

autenticazione

dei comandi

e spesso nessuna delle unità installate

negli impianti supporta questa funzione.

Le applicazioni real-time implicano l’invio di

comandi per le funzioni di controllo e questo rac-

chiude necessariamente una vulnerabilità che, in

effetti, è stata documentata oltre che nella pratica,

anche dai più recenti studi svolti nell’ambito del

settore energetico.

La risposta è nella convergenza tra protezione dei

sistemi di controllo e IT Security, con le risorse

hardware e software che oggi sono ampiamente

disponibili, e nel rispetto di buone pratiche come

l’

isolamento dei sistemi

, l’

autenticazione e il

controllo ID

, la

ridondanza

e la

difesa in profon-

dità con sistemi diversi ed eterogenei

. Anche se

casi come Stuxnet e Dragonfly dimostrano che è

inutile pensare di potersi proteggere daminacce che

provengono da soggetti con risorse praticamente

illimitate, come per esempio alcuni enti governa-

tivi che perseguono politiche aggressive, con la

conoscenza della rete di processo è possibile mini-

mizzare i danni ed evitare conseguenze gravi.

■

A FIL DI RETE

www.anipla.itJacopo Di Blasio

ANIPLA HA TENUTO IL CONVEGNO: “CYBER SECURITY NEGLI IMPIANTI DI PROCESSO”

Un convegno organizzato da Anipla ha affrontato il tema delle minacce intenzionali alla sicurezza

degli impianti di processo, prendendo in considerazione le problematiche più diffuse e le

contromisure possibili. Gli ausili più efficaci: tecnologia, conoscenza e rispetto delle buone pratiche.

Conoscere gli impianti

per migliorare la cyber security

In un periodo di pochi anni (ascisse),

si è passati a uno scenario in cui

attaccare un sistema ICT richiede

molte meno competenze (ordinate)