Rallenta il percorso delle aziende per diventare cloud-native

Investimenti inadeguati e problemi nella supply chain del software rallentano il percorso delle aziende per diventare cloud-native

Nonostante Kubernetes sia ancora una tecnologia relativamente giovane, negli ultimi anni ha visto il suo tasso di adozione aumentare vertiginosamente, poiché questa piattaforma per l’orchestrazione dei container è diventata il fondamento di molte iniziative di trasformazione digitale. Tuttavia, anche se le aziende si sono abituate a utilizzare questa tecnologia in produzione, permangono alcune preoccupazioni relative al modo migliore di proteggere i carichi di lavoro containerizzati. Il report The State of Kubernetes Security for 2023 di Red Hat analizza i rischi specifici per la sicurezza che le organizzazioni devono affrontare per quanto riguarda lo sviluppo cloud-native, compresi i rischi relativi alla catena di fornitura del software, e fornisce indicazioni su come mitigarli per proteggere le applicazioni e gli ambienti IT.

Il rapporto si basa su un sondaggio condotto su 600 tra professionisti DevOps, ingegneri e professionisti della sicurezza di tutto il mondo e mette in luce alcune delle sfide di sicurezza più comuni che le organizzazioni devono affrontare nel percorso per diventare cloud-native e l’impatto di tali sfide sul business. Il report illustra inoltre alcune best practice e fornisce indicazioni per i team di sviluppatori e di security per ridurre i rischi per la sicurezza.

Tra le principali evidenze di quest’anno: il 38% degli intervistati dichiara che gli investimenti sulla security per le operation containerizzate sono inadeguati, un dato in aumento del 7% rispetto al 2022. Il 67% degli intervistati ha dovuto rallentare il passaggio al cloud-native a causa di problemi di sicurezza. Negli ultimi 12 mesi, più della metà degli intervistati ha riscontrato problemi legati alla supply chain del software e relativi allo sviluppo cloud-native e containerizzato.

Gli investimenti non si riflettono nei livelli di adozione

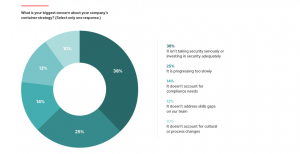

Negli ultimi anni abbiamo notato che la security rimane una delle maggiori preoccupazioni per l’adozione dei container. Il sondaggio di quest’anno non ha smentito questo assunto, con il 38% degli intervistati che ha dichiarato che la security non ha ancora acquisito la priorità corretta o che gli investimenti per la sicurezza sono inadeguati, in aumento del 7% rispetto all’anno scorso. L’aspetto interessante è che i tassi di adozione continuano a crescere, ma questa crescita non è sempre seguita da un incremento in parallelo degli investimenti in sicurezza.

Le soluzioni cloud-native richiedono soluzioni di sicurezza cloud-native, che spesso possono (e devono) includere un approccio DevSecOps. I team IT devono concentrarsi sulla selezione e sull’implementazione di strumenti di sicurezza che forniscano feedback e guardrail nella pipeline delle applicazioni CI/CD e in quella dell’infrastruttura. Questa transizione deve essere considerata parte integrante delle iniziative di trasformazione delle imprese e deve essere pianificata di conseguenza, non limitandosi ad affidarsi semplicemente alle soluzioni esistenti, che spesso richiedono un adattamento o una modifica sostanziale per soddisfare i requisiti stringenti del cloud-native computing.

Uno dei modi migliori per superare il divario tra investimenti e adozione è investire in strumenti cloud-native che incorporino nativamente la security, anziché trattarla come una componente aggiuntiva. Con la sicurezza integrata nella soluzione, dalle basi del sistema operativo fino al livello dell’applicazione, le organizzazioni non saranno costrette a ulteriori investimenti per adottare costantemente nuove soluzioni di security allineate alle ultime tecnologie.

I problemi di security ostacolano il raggiungimento dei risultati di business

Una delle ragioni principali per l’adozione di tecnologie cloud-native è l’agilità che offre: tempi di commercializzazione più rapidi, adattabilità e affidabilità sono vantaggi tipici delle tecnologie cloud-native e fattori chiave che spingono le aziende a trasformare digitalmente la propria infrastruttura IT. Ma questi benefici non sempre trovano effettiva realizzazione: secondo l’indagine il 67% degli intervistati ha dovuto ritardare o rallentare l’implementazione delle applicazioni a causa di problemi di sicurezza. Una problematica che non sorprende, dato che le nuove tecnologie creano spesso problemi di sicurezza imprevisti, ma la security dovrebbe essere considerata come una componente integrante nell’adozione di una tecnologia di successo, non come un ostacolo o un danno per lo sviluppo cloud-native.

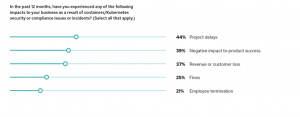

Un breve ritardo è spesso l’ultima delle preoccupazioni di un’organizzazione quando si tratta di incidenti di sicurezza cloud-native, tuttavia l’indagine indica che si potrebbero generare impatti sul business di considerevole gravità. Il 21% degli intervistati ha dichiarato che un incidente di security ha portato al licenziamento dei dipendenti e il 25% ha dichiarato che l’organizzazione ha subito una sanzione. Al di là dell’ impatto diretto, ciò potrebbe comportare la perdita di talenti, conoscenze ed esperienze preziose per l’organizzazione IT in generale. Inoltre, le aziende che si trovano a dover pagare multe a causa di violazioni della conformità o di violazioni dei dati devono affrontare oneri finanziari significativi, per non parlare del risvolto in termini di reputazione.

Il 37% degli intervistati ha individuato la perdita di fatturato/clienti come conseguenza di un incidente di sicurezza legato a container e Kubernetes. Questi incidenti potrebbero ritardare progetti critici o rilasci di prodotti, in quanto le aziende devono dare priorità agli interventi di sicurezza per risolvere le vulnerabilità che sono state trascurate nella fase di sviluppo. Questo ritardo potrebbe avere un effetto a catena sull’azienda, con ulteriori perdite di fatturato, insoddisfazione dei clienti o addirittura perdita di quote di mercato a favore della concorrenza. Questo tipo di eventi può anche erodere la fiducia dei clienti nella capacità dell’azienda di proteggere i dati sensibili, portando potenzialmente a una vera e propria perdita di clienti.

Dando la giusta priorità alla sicurezza in una strategia cloud-native, le aziende investono nella protezione delle risorse aziendali, come dati sensibili, proprietà intellettuale e informazioni sui clienti. Inoltre, sono in grado di soddisfare meglio i requisiti normativi, di garantire la continuità aziendale, di mantenere la fiducia dei clienti e di ridurre i costi per rimediare ai problemi di sicurezza in un secondo momento.

Crescono le preoccupazioni per la sicurezza delle supply chain del software

L’attenzione per la sicurezza della catena di fornitura del software è ai massimi storici, e per una buona ragione. Sonatype ha riferito che negli ultimi 3 anni si è registrato un sorprendente aumento medio annuo del 742% degli attacchi alle supply chain del software . Per individuare in dettaglio i problemi che preoccupano i responsabili IT, abbiamo posto agli intervistati una serie di domande relative alla sicurezza della supply chain del software in Kubernetes, su temi quali gli incidenti più preoccupanti e se ne hanno sperimentati nell’ultimo anno.

I risultati sono in linea con quanto ci si aspetterebbe da catene di fornitura di software molto estese, emblematiche di un ambiente containerizzato. Le tre principali preoccupazioni sono componenti applicativi vulnerabili (32%), controlli di accesso insufficienti (30%) e mancanza di una distinta base del software (SBOM) o di una provenienza (29%).

Ciò che è allarmante, tuttavia, è che più della metà degli intervistati ha riscontrato praticamente tutti i problemi identificati nella nostra domanda, con componenti applicativi vulnerabili e debolezza della pipeline di integrazione continua/consegna continua (CI/CD) come i primi due problemi più citati.

La buona notizia è che molte organizzazioni stanno facendo passi avanti verso una migliore protezione delle loro catene di fornitura del software. Sebbene la sicurezza della supply chain software sia un campo complesso e sfaccettato, un approccio DevSecOps completo rappresenta una delle strategie più efficaci. Quasi la metà degli intervistati ha un’iniziativa DevSecOps in fase avanzata. Un altro 39% comprende il valore di DevSecOps e si trova nella fase iniziale di adozione.

Inoltre, concentrandosi sulla sicurezza dei componenti e delle dipendenze del software fin dalle prime fasi del ciclo di vita dello sviluppo e utilizzando le pratiche DevSecOps per automatizzare l’integrazione della sicurezza in ogni fase, le organizzazioni sono in grado di passare da processi manuali incoerenti a operazioni coerenti, ripetibili e automatizzate.

Contenuti correlati

-

Il valore dei digital twin per la sostenibilità nell’offerta di Shin Software

Shin Software, azienda attiva nello sviluppo di soluzioni innovative come la tecnologia Digital Twin, si caratterizza come partner strategico per l’industria, con un forte impegno verso i principi ESG. Recentemente, l’azienda ha partecipato alla fiera Automation &...

-

Safety+ per una sicurezza funzionale più produttiva

B&R, divisione del gruppo ABB, presenta Safety+, un approccio aperto e innovativo alla programmazione delle funzioni di sicurezza. Gli sviluppatori possono ora utilizzare anche gli ultimi strumenti e metodi di ingegneria del software per applicazioni di sicurezza....

-

InnoPPE di Innodisk aumenta la sicurezza negli ambienti industriali ad alto rischio

Innodisk, fornitore attivo a livello mondiale di soluzioni di intelligenza artificiale, ha introdotto l’innovativa soluzione di riconoscimento InnoPPE basata sull’intelligenza artificiale per migliorare la sicurezza e la conformità negli ambienti industriali ad alto rischio. Questa soluzione basata...

-

Accordo tra PTC e Amazon Web Services nel CAD e PDM cloud-native

PTC ha annunciato un accordo di collaborazione strategica con Amazon Web Services (AWS) per accelerare la crescita di Onshape, la sua soluzione cloud-native CAD (Computer Aided Design) e PDM (Product Data Management). Gli obiettivi della partnership includono...

-

Nell’ultimo numero di KEYnote, la rivista di Wibu-Systems: proteggere i modelli di AI e ML

L’ultimo numero della rivista KEYnote, la pubblicazione semestrale presentata dagli specialisti di protezione e licensing di Wibu-Systems, è appena stata rilasciata ed è disponibile in vari formati digitali di facile lettura. L’edizione Autunno/Inverno copre una vasta gamma...

-

Omron Europe ottiene la certificazione IEC 62443-4-1

Il reparto di ricerca e sviluppo di Omron Europe BV ha ottenuto la certificazione per lo standard IEC 62443-4-1 sui requisiti per lo sviluppo sicuro dei prodotti durante il loro intero ciclo di vita. Questa certificazione, rilasciata dall’ente riconosciuto a...

-

AI e industria: un binomio vincente per competitività e crescita

L’industria guarda sempre più all’intelligenza artificiale per poter affrontare le sfide poste in essere dall’attuale scenario mondiale e migliorare efficienza, flessibilità, sostenibilità e competitività “L’intelligenza artificiale non si può fermare. Ma l’uomo può sfruttarla a suo favore”...

-

Advantech lancia il servizio di certificazione IEC 62443

Advantech lancia il servizio di certificazione IEC 62443, pensato per le esigenze di certificazione delle apparecchiature di edge computing in conformità alla norma IEC 62443 e agli standard correlati. Advantech offre una soluzione completa per aumentare la...

-

Nuovo controller nella piattaforma di automazione Yaskawa in SPS

In occasione di SPS Norimberga, Yaskawa continua l’espansione della sua piattaforma di automazione ‘iCube Control’, presentando il controller serie iC9226 in funzione. Il controller iC9226 funziona con il chip industriale Triton di Yaskawa e può controllare fino...

-

Certificazione UL dei cavi per il mercato nordamericano con LAPP

Il mercato nordamericano, e quello statunitense in particolare, sono mercati fondamentali per i produttori italiani di macchinari industriali, le cui soluzioni sono particolarmente apprezzate per qualità, alto livello di personalizzazione e attenzione ai dettagli. Avere successo in...