MAGGIO 2014

FIELDBUS & NETWORKS

57

di macchine infette di questo tipo, che

ricorda un esercito di zombie, controllati

da una persona, che esegue quello che

gli viene detto di fare. In questo modo,

le risorse di un’azienda possono essere

acquisite e controllate in modo da es-

sere utilizzate per attività illegali come

l’invio di spam, il furto di dati o persino

l’attacco verso altri siti web. Per indi-

viduare questa situazione può essere

necessario molto tempo. Spesso la per-

sona che crea la botnet non è la stessa

che ne trae profitto. È molto redditizio

infatti vendere il

bot al miglior of-

ferente, oppure

noleggiarlo con

tariffa oraria o

settimanale. Le

PMI sono l’am-

biente ideale per

l’utilizzo delle

botnet, poiché

utilizzano un

gran numero di

dispositivi colle-

gati in rete che

non vengono

spenti neppure

di notte. “Una

rete aziendale

c omp r ome s s a

crea un insieme

di risorse virtual-

mente infinite per

i cyber-criminali”

spiega Sean Sullivan, security advisor

di F-Secure Labs. “Si tratta di una si-

tuazione in cui le risorse di un’azienda

vengono utilizzate per le attività reali

dei cyber-criminali”. I cyber-criminali

poi conoscono bene la nostra natura

umana: quale modo migliore per acce-

dere a un sistema se non attraverso gli

utenti dello stesso? Per ‘ingegneria so-

ciale’ si intende la manipolazione delle

persone per spingerle a eseguire deter-

minate azioni o fornire informazioni, per

esempio installare un file o comunicare

una password o un numero di carta di

credito... Anche se alcuni attacchi sono

piuttosto banali (per esempio quel prin-

cipe nigeriano che ci chiede il numero

del conto in banca), i malintenzionati

stanno diventando sempre più creativi,

risultando a volte attendibili.

Il ‘ransomware’ è un attacco che sta

diventando molto comune. Il criminale

riesce a bloccare il PC dell’utente e

chiede denaro per renderlo di nuovo

utilizzabile. Avviene di solito attra-

verso un messaggio apparentemente

proveniente dalle forze di pubblica si-

curezza, secondo il quale all’utente è

stata prescritta una multa, dovuta al

possesso di contenuti illegali e compro-

mettenti. “L’utente dovrebbe contattare

l’helpdesk, ma spesso non lo fa poiché

il malware crea una situazione imbaraz-

zante” spiega Sullivan.

Un altro metodo con cui i cyber-crimi-

nali accedono a un PC sfrutta gli ‘ex-

ploit di vulnerabilità’. Individuano le

vulnerabilità di protezione nel software

e le utilizzano per infettarlo. Il principale

responsabile di questo tipo di situazioni

è un software non aggiornato e privo

delle necessarie patch. “Il software è

come la porta di ingresso al PC” sotto-

linea Sullivan.

“Un software obsoleto è una porta

spalancata per tutti i tipi di attacchi,

soprattutto provenienti da luoghi ap-

parentemente innocui”. Un esempio di

questo problema sono i banner pubbli-

citari presenti su siti attendibili come

i giornali online, studiati per sfruttare

plug-in come Java e Flash al fine di indi-

viduare un sistema per infettare il com-

puter dell’utente e installare malware

capace di rubare dati, trasformarlo in

un bot o semplicemente bloccarlo così

da chiedere un riscatto.

Si stima che gli exploit avranno un’evo-

luzione molto rapida in futuro; secondo

Sullivan arriveranno a essere del tipo

‘zero-day’, ovvero un fenomeno per

motivi cronologici impossibile da con-

trastare con patch o correzioni. “Le

vulnerabilità verranno scoperte con una

velocità tale da impedire ai produttori

di software di restare al passo” spiega.

Gli exploit detection costituiscono il

58% delle prime dieci minacce rilevate

da F-Secure nel primo semestre del

2013, il 45% di queste riguardavano

Java. Il tutto viene attivato visitando

un sito web compromesso anche con le

versioni più recenti del programma (IE7,

8 e 9). Così facendo il controllo del com-

puter viene ceduto ai criminali.

Quali danni può generare

la ‘guerra informatica’?

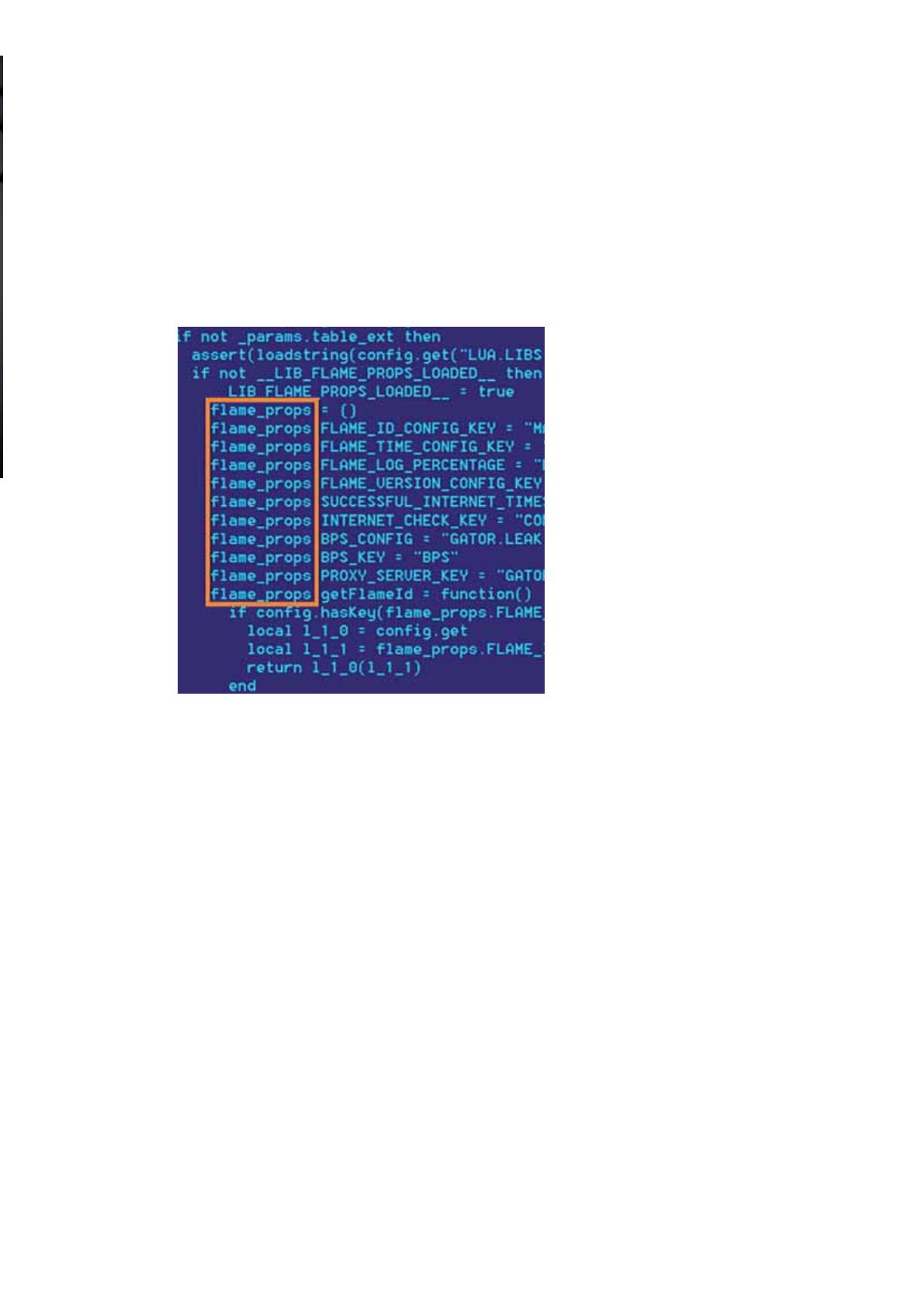

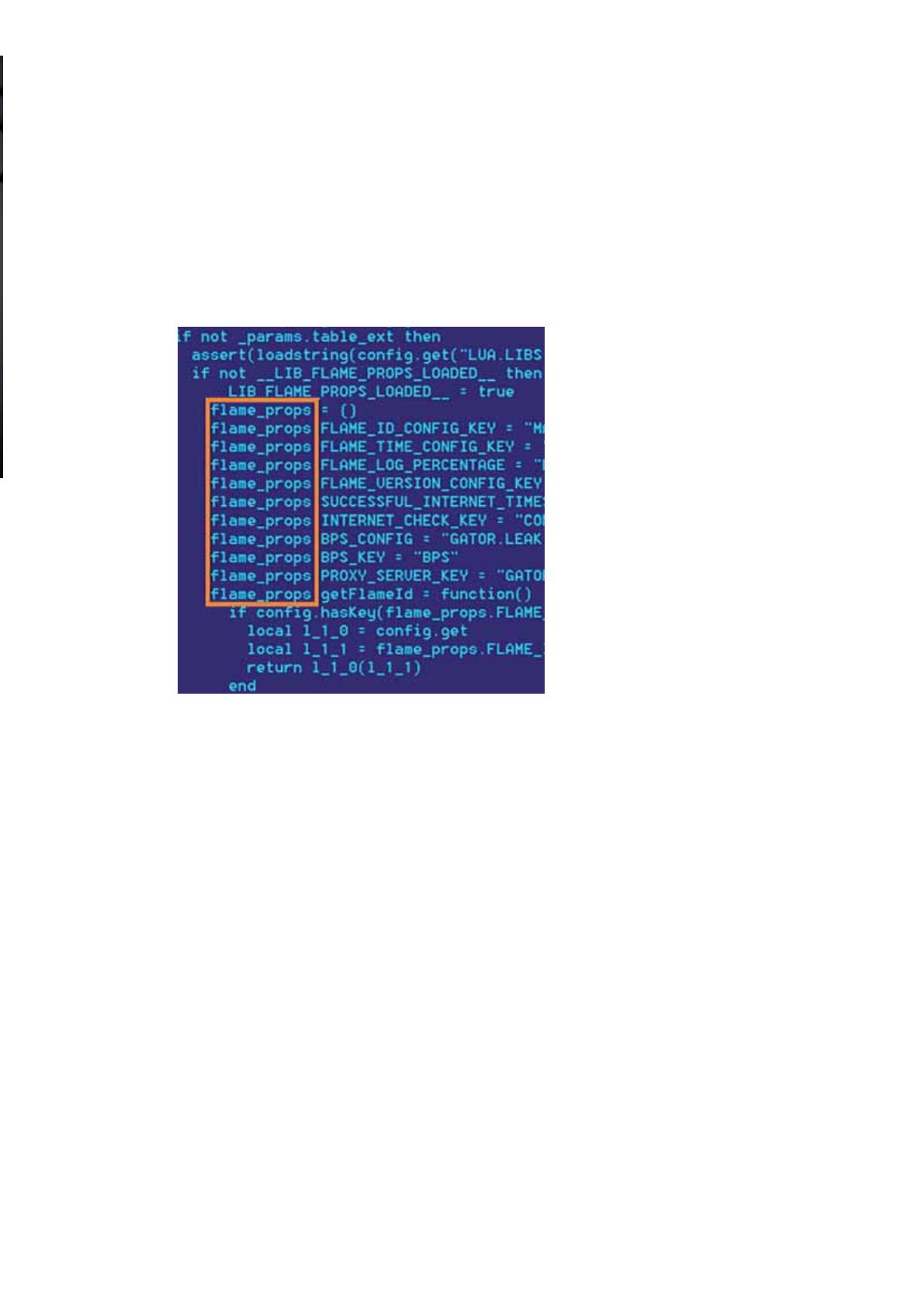

Attacchi come Flame sollevano oggi una

notevole attenzione da parte dei mezzi

di comunicazione. Flame sembra essere

un elemento di una guerra cibernetica

fra governi nazionali che, sebbene non

ancora in grado di colpire i normali

utenti, potrebbe favorire lo sviluppo di

tecniche in grado di rappresentare una

minaccia a breve termine. Flame è stato

sviluppato usando metodi avanzati per

l’individuazione dei computer da infet-

tare, ingannando il sistema operativo

in modo da presentarsi come aggiorna-

mento creato dalla stessa Microsoft. Al

momento, gran parte dei cyber-criminali

non ha bisogno di una tecnica così raffi-

nata. Tuttavia, prima o poi i criminali in-

formatici potrebbero iniziare a operare

con questo tipo di competenze: i metodi

utilizzati per Flame potrebbero essere

utilizzati anche dalle organizzazioni cri-

minali. Pertanto occorre prepararsi.

Innanzitutto, occorre verificare che la

propria impresa disponga di una prote-

zione efficace e funzionante antivirus,

antispam e di navigazione all’interno

dell’ambiente operativo, a partire dai

PC portatili fino ai desktop, ai server e

ai device mobili.

L’aspetto più importante per le PMI sta

nell’utilizzo delle versioni più aggiornate

dei software in uso (sistemi operativi,

plug-in come Flash e Java, Microsoft

Office e browser per Internet) e non

solo del software di protezione. Infine,

occorre contattare un esperto in grado

di gestire i problemi di protezione, che

sia aggiornato sui pericoli in agguato.

In altre parole, utilizzando software con-

tinuamente aggiornato all’ultima ver-

sione e prodotti di protezione in grado di

occuparsi di tutti i livelli di un’organizza-

zione, sarà possibile dedicare tempo e

risorse alle principali priorità aziendali.

F-Secure -

/

Un domani attacchi come Flame potrebbero essere utilizzati

dalle organizzazioni criminali anche contro semplici utenti

Fonte:israelgrossmanarticle.org