MAGGIO 2014

FIELDBUS & NETWORKS

49

software di raccolta dello storico dei dati,

apparati di solito basati su PC con sistemi

operativi standard, quindi più facili da at-

taccare, con il rischio che un attacco su di

essi raggiunga il PLC.

Un sistema PLC si

basa tradizional-

mente su un design

hardware persona-

lizzato e utilizza un

sistema operativo

specifico del co-

struttore. Questo lo

rende di più difficile

accesso , ma mai si-

curo al 100%. Se un

dispositivo basato

su PC come un HMI

o uno Scada risie-

dono sulla stessa

area ‘trusted’ del

firewall insieme al

controllore, allora

esiste il rischio che un attacco al sistema

Scada impatti sul PLC. La soluzione ideale

è creare un’architettura di rete con una

zona separata per dispositivi quali HMI,

Scada e apparati di raccolta dei dati,

che sia in grado di comunicare sia verso

la rete d’impianto sia verso il sistema

di controllo PLC. Questo isolamento si

ottiene utilizzando due firewall: uno

che connette la rete d’impianto a HMI,

Scada, raccolta dati; l’altro che connette

questi device al sistema di controllo PLC.

Quest’area isolata, definita DMZ ‘Zona

DeMilitarizzata’, è un luogo sicuro e pro-

tetto dove condividere i dati.

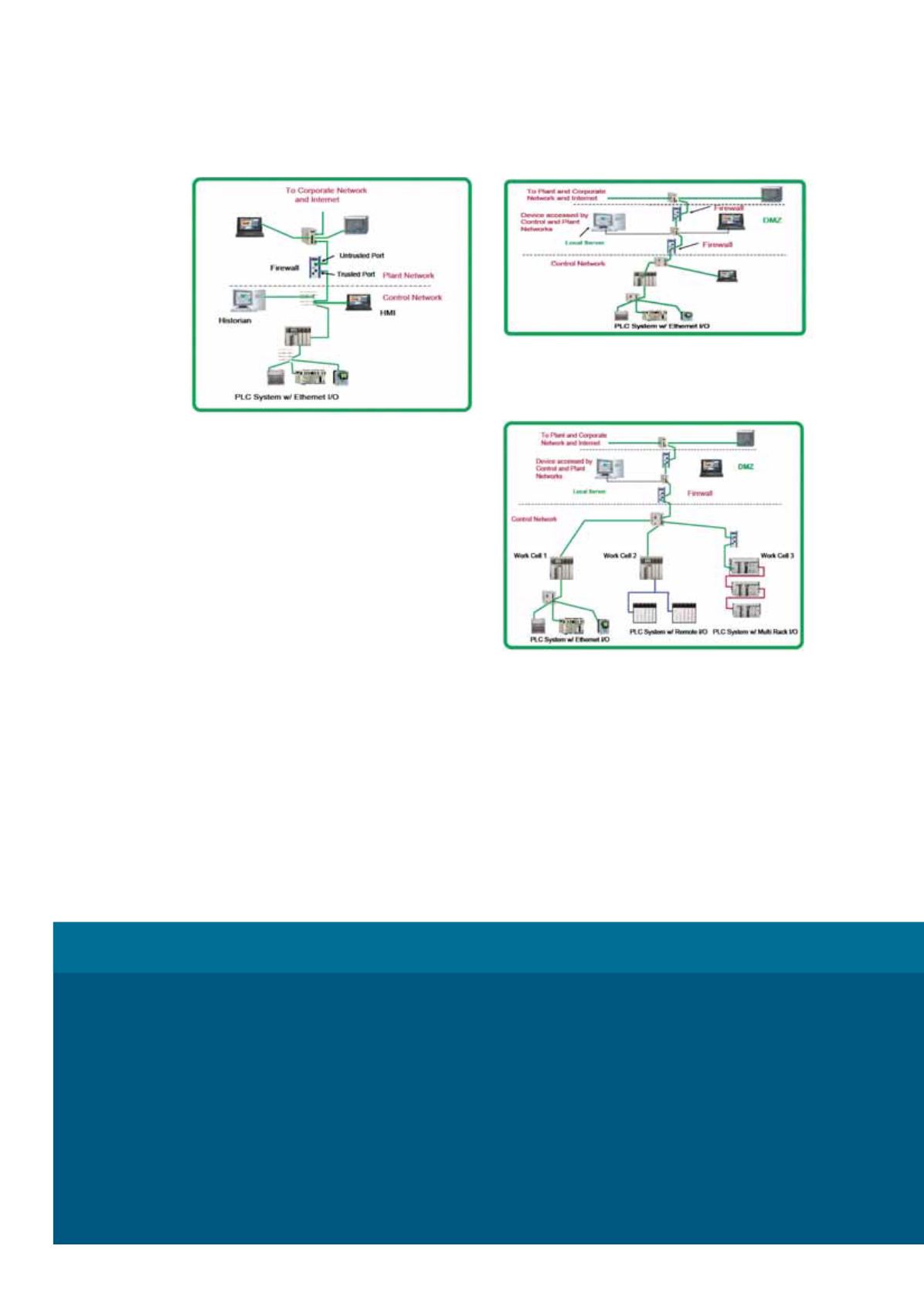

Per applicazioni critiche che richiedono di

isolare uno specifico sistema di controllo

dagli altri presenti sulla rete, si può usare

un firewall ad hoc per creare una zona

isolata. In figura 4 vediamo due firewall

usati per creare una zona DMZ fra la rete

d’impianto e quella di controllo. La zona

DMZ isola la rete di controllo e tutti i

device di controllo a essa connessi da un

attacco proveniente dalla rete d’impianto

o aziendale. Il sistema di con-

trollo nella ‘work cell 3’ con-

trolla un processo critico che

richiede maggiore sicurezza,

pertanto si applica un firewall

tra il PLC in essa contenuto

e lo switch che connette le

tre work cell al firewall della

zona DMZ. In questo modo,

la ‘work cell 3’ è protetta

dall’accesso non autorizzato

da device che sono parte della rete di

controllo.

Una considerazione

fondamentale

Di solito installare i sistemi di sicurezza e

fare manutenzione ai firewall è compito

del team IT: questo è corretto, ma la scelta

dei dispositivi firewall deve essere fatta in

base alle esigenze specifiche delle reti di

controllo, con il supporto quindi del perso-

nale che se ne occupa. I firewall industriali

sono diversi da quelli di tipo IT e commer-

ciali: in applicazioni che non tollerano in-

terruzioni adottare un firewall industriale

costituisce una scelta necessaria, perché

vi sono forti differenze con i device d’uf-

ficio. La tecnologia firewall commerciale

non è infatti pensata per proteggere le reti

di controllo di processo industriali.

Schneider Electric -

È

effettivo ormai l’accordo di collaborazione fra Schneider Electric e McAfee atto a fornire soluzioni di sicurezza per

i settori utility e infrastrutture critiche. I clienti di Schneider Electric potranno dunque aggiungere funzionalità di

‘whitelisting’ testate e certificate nelle offerte di soluzioni per la gestione delle infrastrutture idriche, gas e petro-

lifere, delle reti elettriche e di trasporto. Sarà così possibile monitorare e gestire al meglio i cambiamenti e mitigare le

modifiche dolose o accidentali apportate al sistema, impedendo l’esecuzione di codice non autorizzato e dei malware

più comuni. Le funzionalità delle soluzioni proteggono i sistemi critici dagli attacchi ‘zero-day’, riducono gli incidenti

interni e, attraverso successive patch, rendono sistemi e dispositivi sempre conformi agli standard di sicurezza. Tutto

questo andrà a rafforzare la sicurezza dei sistemi OT (Operations Technology) dei clienti, con costi di gestione inferiori e

senza compromettere le prestazioni delle applicazioni critiche. Il portafoglio supportato comprende le soluzioni e i pro-

dotti Scada e altre soluzioni di gestione dell’energia. Le soluzioni McAfee Embedded Control e McAfee Integrity Control

& Application Control aumentano la sicurezza, la disponibilità e l’affidabilità degli ambienti delle infrastrutture critiche.

SCHNEIDER ELECTRIC E MCAFEE INSIEME PER LA CYBER-SECURITY

Figura 4 - In questa conÀgurazione si garantisce il

più elevato livello di sicurezza alla ‘work cell 3’

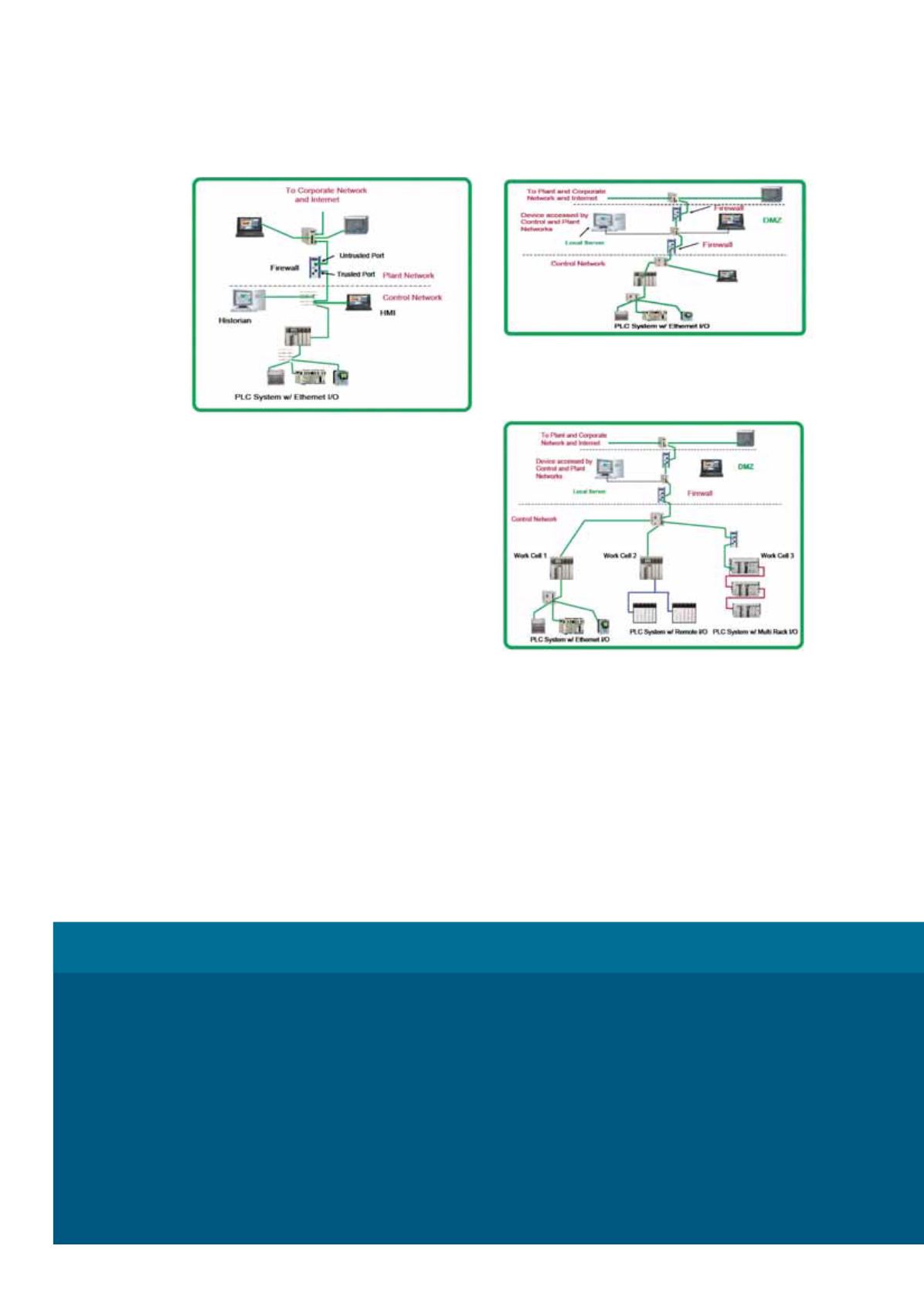

Figura 2 - Un singolo Àrewall è posizionato

nel punto di connessione fra la rete di

controllo che opera a livello d’impianto e il

resto delle reti d’impianto e aziendali

Figura 3 - In questa conÀgurazione sono presenti

due Àrewall che creano un’area separata e isolata

che protegge gli asset critici