MAGGIO 2014

FIELDBUS & NETWORKS

46

Fieldbus & Networks

IT, dove occorre guardarsi principalmente

dal furto di dati sensibili e da truffe che

possono portare alla perdita di denaro. I

pericoli legati invece al mondo industriale

sono ben più considerevoli e riguardano

direttamente la salute delle persone e la

tutela ambientale.

Le policy consigliate

Un sistema di gestione della sicurezza

efficace non può prescindere dall’attua-

zione di policy aziendali predefinite. Una

regola senz’altro da applicare consiste

nell’accompagnare sempre il personale

esterno sugli impianti e contraddistin-

guerlo non solo tramite badge, evitando

di lasciare chicchessia libero di agire

sugli apparati di produzione. Altro punto

importante riguarda la conservazione

dei dati d’impianto ‘sensibili’ e l’uso di

supporti quali chiavette e memorie USB,

tablet ecc. È anche importante compren-

dere come si possa gestire la possibile

installazione di patch in caso di problemi

e se ciò comporti o meno un fermo del

sistema. Infine, la sicurezza è una que-

stione che va trattata a livello di azienda,

non solo di personale dell’automazione,

né più né meno di come avviene, in que-

sto caso, per il mondo IT.

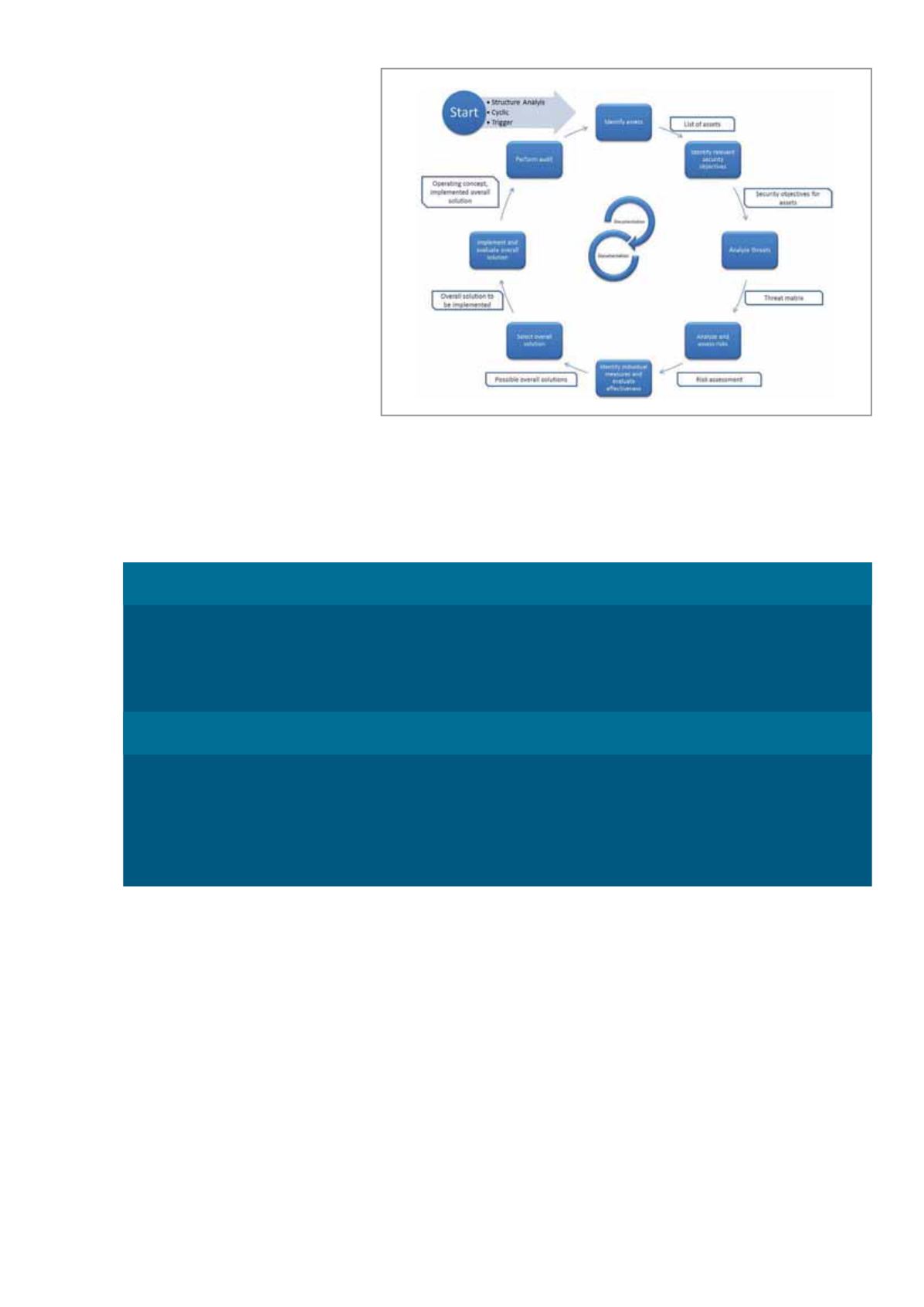

Uno dei consigli che i maggiori esperti di

sicurezza danno è quello di ragionare a

partire dal concetto di ‘cella di automa-

zione’, quale ‘blocco di base’ dal quale

partire per procedere a una ‘segmenta-

zione’ della rete. Occorre dunque identi-

ficare, e ‘mappare’, prima di tutto quali

siano le ‘celle’ da proteggere, all’interno

delle quali gli oggetti vanno considerati

‘simili’ per funzionalità. Una cella base

potrebbe per esempio essere una mac-

china dell’impianto. Una volta definita la

cella, si passa a individuare gli ingressi

e i punti dai quali dipendono i servizi e

le funzionalità della cella stessa. Quindi

si identifica chi deve usare tali funzioni,

come e qual sia il livello di sicurezza che

si vuole/deve assicurare. Se una cella è

‘sicura’, ossia in linea con i criteri che ci

si è posti, vuol dire che tutti gli elementi

al suo interno sono in sicurezza, per cui

occorre proteggerla solo dall’esterno. In

tal modo, si può pianificare la suddivi-

sione della rete in zone sicure, che vanno

poi protette da accessi esterni tramite

metodi di separazione fisica della rete

e logica. Posso quindi definire delle sot-

toreti dove determinati servizi vengono

bloccati. Per esempio, posso fare in modo

che i dati contenuti in una sottorete siano

soltanto leggibili e non scrivibili, oppure

posso prevedere delle zone di scambio

dati, tali da evitare il contatto diretto fra

la parte ‘alta’ e quella ‘bassa’ della rete.

In breve, si istituiscono quelle che sono

state chiamate DMZ, Zone DeMilitariz-

zate. La segmentazione è la metodologia

più semplice da implementare per appli-

care il concetto di ‘Difesa in Profondità’:

un sistema ‘a cipolla’ che contempla di-

versi livelli di sicurezza.

Come si può dedurre da quanto descritto

esistono diversi metodi e tecniche per

implementare la sicurezza: tanti sistemi

diversi implementano metodi diversi e

diversamente efficaci. Una cosa non si

deve dimenticare: usare il buon senso e

un pizzico di furbizia!

(*) Comitato Tecnico di AO e F&N

L’implementazione di un sistema di sicurezza è un processo che non ha mai Àne

LE DIFFERENTI PRIORITÀ DEI SISTEMI DI SICUREZZA IN AMBITO IT E INDUSTRIALE

Mondo IT

Mondo manifatturiero

Tempistica

variabile

fondamentale

Interazione uomo/macchina

discontinua

continua

Obiettivo primario

riservatezza dei dati

disponibilità del sistema

UN SISTEMA PROFINET SICURO:

- deve supportare la sicurezza anche degli apparati che non sono di per sé sicuri;

- deve funzionare in realtime isocrono

- deve garantire un’integrazione trasparente e cost efficient

- deve garantire la robustezza intesa come capacità di sopravvivere agli attacchi (di tipo DoS-Denial of Service)

e ricominciare a funzionare regolarmente al termine di essi (SecurityTest Level 1)