MAGGIO 2014

FIELDBUS & NETWORKS

45

industriale sono differenti, così come gli

apparati connessi. In campo manifattu-

riero, innanzitutto, i sistemi di sicurezza

non devono mai entrare in conflitto con le

esigenze dell’automazione. E un sistema

di automazione deve prima di tutto essere

sempre disponibile, non devono esserci

eventi in grado di bloccare la produzione,

come invece può tranquillamente succe-

dere nell’ambiente d’ufficio: se un server

è sotto attacco, lo posso disconnettere

per riavviarlo in seguito, tutt’al più per-

derò qualche mail… Inoltre, i sistemi

di automazione sono pensati per fornire

sempre le massime performance possi-

bili, il che si scontra inevitabilmente con

l’adozione di soluzione di sicurezza ‘as-

solute’: i tempi devono essere calibrati

in modo da consentire il massimo della

produttività, raggiungendo un livello di

sicurezza ‘ragionevole’. Questo ovvia-

mente non vale nel mondo IT, per esem-

pio quando si parla di ambito bancario

o assicurativo, dove la sicurezza deve

essere sempre al massimo, anche a sca-

pito della continuità del servizio. Al limite

preleverò dal Bancomat quando questo

sarà nuovamente operativo, ciò che conta

è che i dati del mio conto siano al sicuro!

Infine, i dispositivi impiegati in campo in-

dustriale e IT presentano caratteristiche

profondamente diverse: se nel mondo IT

ho server altamente performanti, in grado

di far girare algoritmi di sicurezza anche

complessi in poco tempo, altrettanto non

avviene nell’industria, dove spesso si ri-

nuncia ad avere apparati con core dalle

prestazioni elevate per contenere i costi.

Si adottano perciò componenti con ca-

ratteristiche computazionali non ad alta

velocità. Un’ulteriore differenza con il

mondo IT riguarda infine il livello di inte-

razione uomo-macchine. In campo indu-

striale essa deve essere continua, anche

in caso di malfunzionamento: se premo

un tasto e il sistema va in ‘tilt’, non può

semplicemente bloccarsi, ma deve dire a

chi di dovere come intervenire per ripristi-

nare le giuste condizioni di lavoro.

Una sicurezza

‘ragionevole’

Come si arriva dunque a un livello di si-

curezza ‘ragionevole’? Le linee guida pre-

vedono tre punti da considerare: prima di

tutto prevedere i rischi connessi al tipo di

applicazione; quindi fare ‘ingegneria della

sicurezza’, verificando tutti gli apparati

aziendali in cui è inserito il sistema che

devo proteggere e controllarne il livello

di sicurezza; infine, vedere se il sistema

risponde agli obiettivi che ci si è prepo-

sti. E obiettivo primario di una soluzione

di sicurezza applicata all’automazione

è garantire la disponibilità del sistema,

sempre e ovunque, laddove in campo IT

è la riservatezza a costituire il primo dei

‘must’, seguita da integrità dei dati e solo

in ultimo dalla disponibilità. Da questo

punto di vista, per esempio, PI assicura

che un apparato Profinet che abbia su-

perato il Security Level Test 1 è in grado

di sopravvivere a un attacco DoS-Denial

of Service e di ricominciare a operare

regolarmente al termine dell’attacco.

In particolare, se le richieste di servizio

sono eccessive, si può arrivare al blocco

dell’automazione, ma non appena esse

diminuiscono, l’apparato riprende a fun-

zionare.

Abbiamo fin qui visto come non si possa

applicare all’automazione lo stesso ap-

proccio alla sicurezza che si usa per l’IT.

Se infatti la disponibilità viene prima di

tutto, non si possono applicare alle reti

industriali certe soluzioni d’uso comune

nell’IT, per esempio resettare la rete, ri-

configurarla o usare sistemi ‘beta’, che

oltretutto non sarebbero certificati come

richiesto dalla normativa. Per la stessa

ragione è impossibile pensare all’inse-

rimento di patch o ad aggiornamenti

firmware e hardware ‘on the road’, che

necessiterebbero di test e ricertificazione.

Oltretutto gli apparati di produzione non

sono di per sé ridondabili, in quanto ogni

macchina in fabbrica è unica e, inutile

dirlo, sarebbe oneroso duplicarla. Al

massimo vengono ridondati alcuni ele-

menti della rete, per esempio per ovviare

a guasti dovuti a interruzioni materiali

sulla linea, come la rottura di un cavo, e

comunque la ridondanza aumenta neces-

sariamente i costi dell’impianto. Definire

i rischi risulta dunque essenziale per ca-

pire in cosa realmente sia il caso di inve-

stire per ottenere la maggiore sicurezza

possibile. E i rischi da considerare sono

differenti da quelli in essere nel mondo

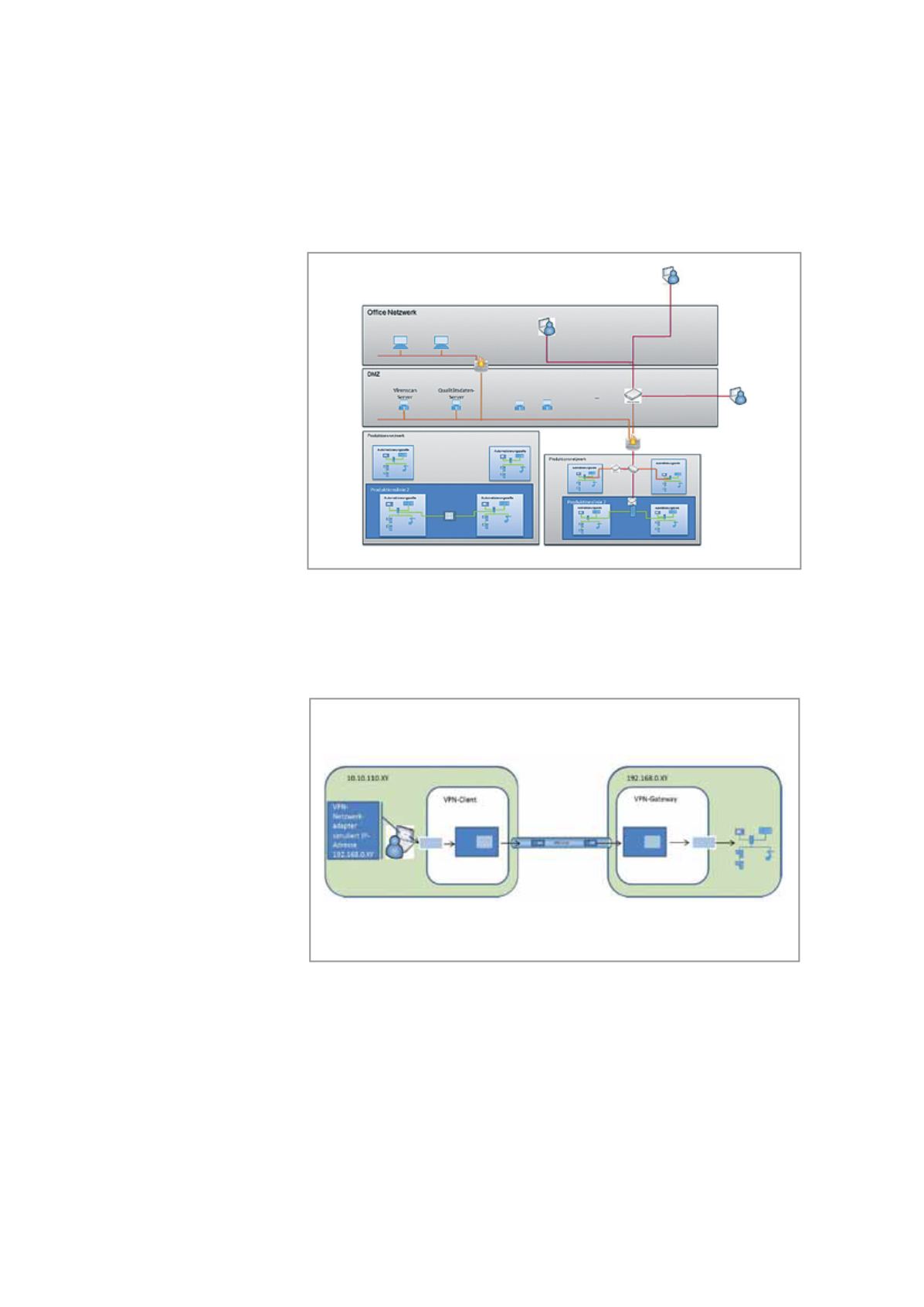

Esempio di segmentazione della rete e creazione di DMZ

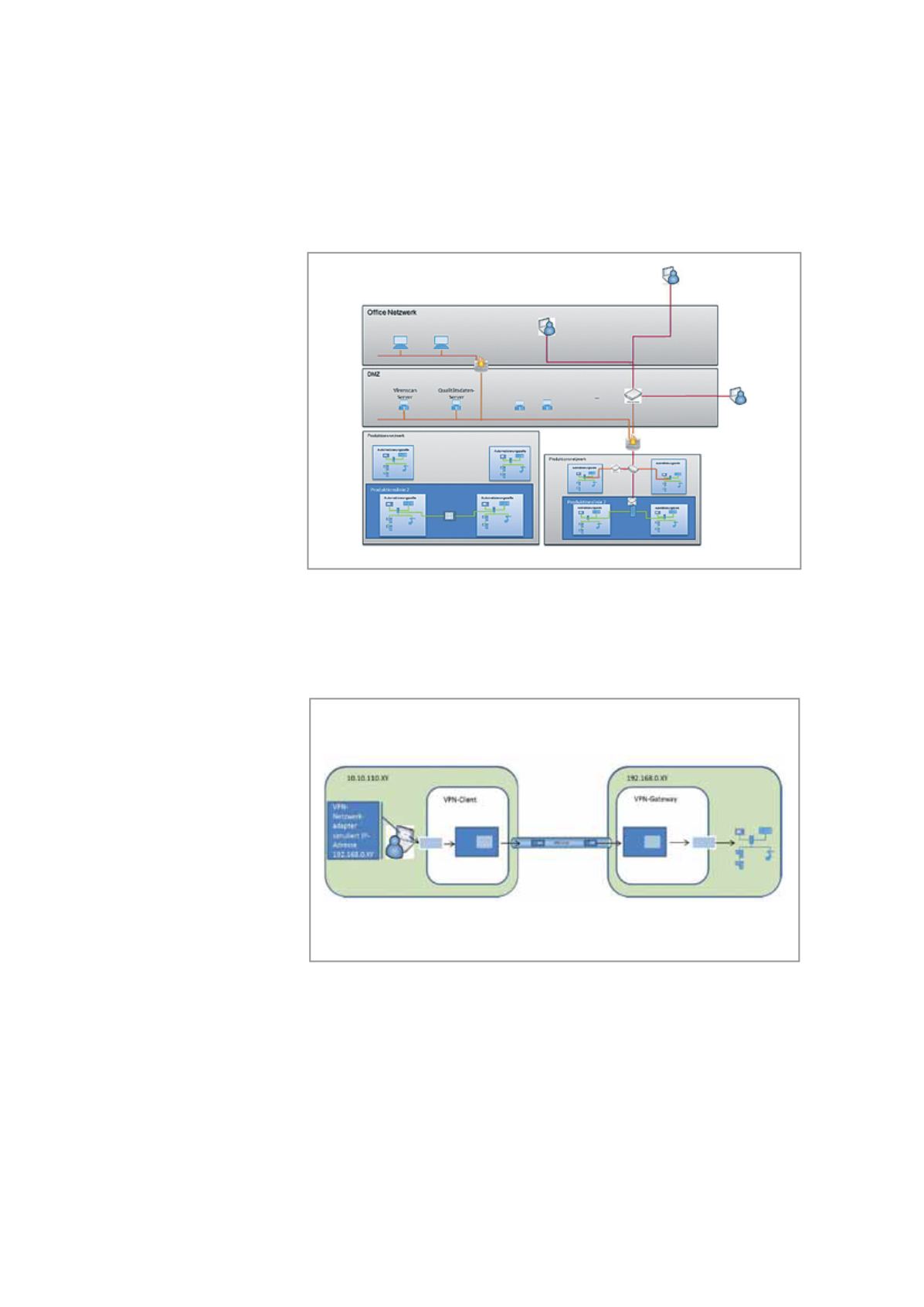

L’utilizzo di VPN garantisce accessi sicuri alla rete