T

COPERTINA

PHOENIX CONTACT

COPERTINA

PHOENIX CONTACT

COPERTINA

P

In termini di gestione delle connessioni VPN, a ciascuna po-

stazione di servizio e a ogni macchina viene associato un

certificato contenente le chiavi di sicurezza necessarie al col-

legamento sicuro al cloud. Questo rende impossibile l’accesso

non autorizzato all’impianto. Un sistema di identificazione

tramite user e password sul portale di cloud completa poi i

sistemi di protezione, assicurando un controllo anche nel caso

in cui i cyber criminali riescano a impossessarsi dei certificati

di sicurezza, per esempio al seguito del furto di un terminale

abilitato all’accesso.

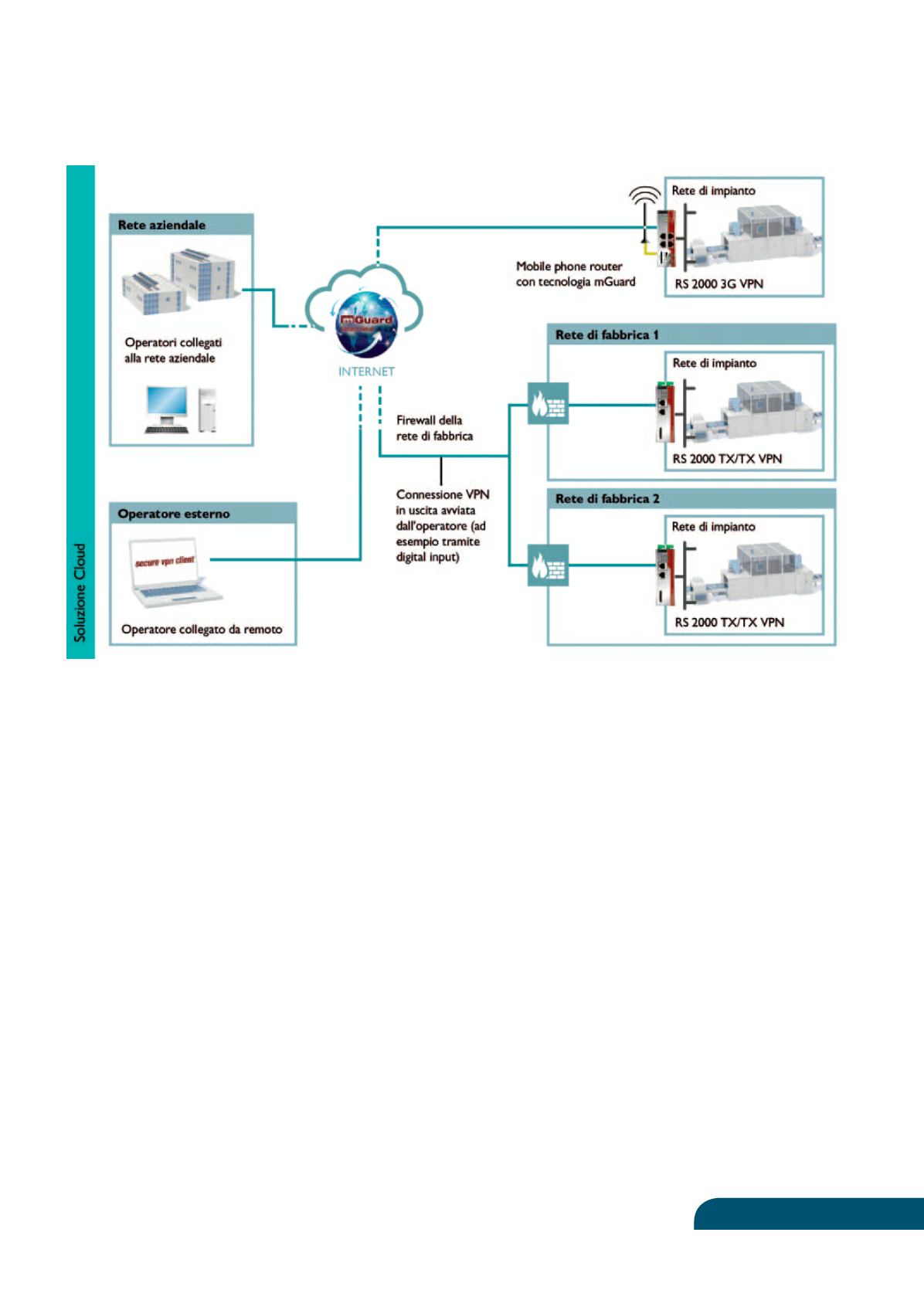

Soluzione di teleassistenza

Private Secure Remote Access

La piattaforma mGuard Secure Cloud offre la possibilità a

tutti i costruttori di macchina di creare e usufruire di servizi

di teleassistenza remota sfruttando tecnologie web based e

appoggiandosi alla rete Internet del loro cliente finale. Questa

non è però l’unica proposta che Phoenix Contact dedica alla

realizzazione di soluzioni di teleassistenza sicura. Accanto a

essa trova spazio anche la soluzione Private Secure Remote

Access, basata su di una componentistica hardware dedicata,

che opera da infrastruttura centralizzata di comunicazione

permettendo ai clienti di ricreare un’infrastruttura ‘cloud on

premise’ direttamente all’interno dell’azienda. Il punto di rac-

colta delle varie connessioni remote è realizzabile tramite un

dispositivo della famiglia mGuard, che integra in un solo ap-

parecchio le funzionalità di firewall e VPN gateway. A seconda

dell’apparato scelto è possibile attivare contemporaneamente

fino a 3.000 tunnel VPN, insieme alle funzionalità di firewall

tipiche di questa famiglia di prodotti.

Prepararsi al futuro

I più recenti modelli produttivi, a partire da Industry 4.0 e IIoT

(Industrial Internet of Things), pur aprendo la via verso nuove

importanti opportunità, allargano al mondo della produzione

rischi che fino a poco tempo fa erano confinati ai sistemi d’uf-

ficio. È dunque ormai necessario mantenere un’attenzione

elevata e seguire alcune regole di base, senza confondere la

compliance alle normative con l’effettiva sicurezza. In partico-

lare, è necessario applicare un processo integrato e articolato

di cyber-security, basato su logiche di (cyber) risk manage-

ment a tutti i livelli, che promuova un’adeguata educazione

e favorisca l’adozione di misure di prevenzione. In questo

modo, si potrà diffondere l’abitudine di introdurre il tema

cyber-security già in fase di progetto, con l’ulteriore vantag-

gio di avere dei costi di implementazione inferiori a quelli di

un eventuale intervento post-installazione.

•

Phoenix Contact -

www.phoenixcontact.itdi

Emanuele Temi

APRILE 2017

AUTOMAZIONE OGGI 397

21

La teleassistenza sicura permette la massima tempestività degli interventi e l’abbattimento dei tempi di fermo delle macchine,

senza alcun rischio per la Cyber Security dell’impianto