APRILE 2017

AUTOMAZIONE OGGI 397

19

T

COPERTINA

PHOENIX CONTACT

COPERTINA

PHOENIX CONTACT

COPERTINA

P

alle funzioni di base, i dispositivi FL mGuard RS4000 offrono

tutte le funzionalità tipiche di un firewall, di una porta DMZ

e di uno switch con quattro porte. Il firewall di tipo Stateful

Inspection, specificatamente configurabile, filtra la comuni-

cazione sulla base di chiare regole in ingresso e in uscita,

permettendo solo lo scambio di dati autorizzati. Inoltre, il

firewall condizionale consente la commutazione tra diversi

set di regole predefinite. Ciò potrebbe rendersi necessario

per autorizzare o impedire collegamenti specifici durante

l’attività produttiva, la manutenzione locale o la manuten-

zione remota dell’impianto. A titolo di esempio, l’intero traf-

fico dati in entrata e in uscita dalla rete di

livello superiore potrebbe venire bloccato

automaticamente all’apertura di un quadro

elettrico. In questo modo, il tecnico ma-

nutentore operante localmente potrebbe

essere isolato dalla rete di livello superiore

in modo semplice ed efficace. Oppure, gli

aggiornamenti dei macchinari e degli im-

pianti potrebbero venire autorizzati solo in

momenti di manutenzione programmati.

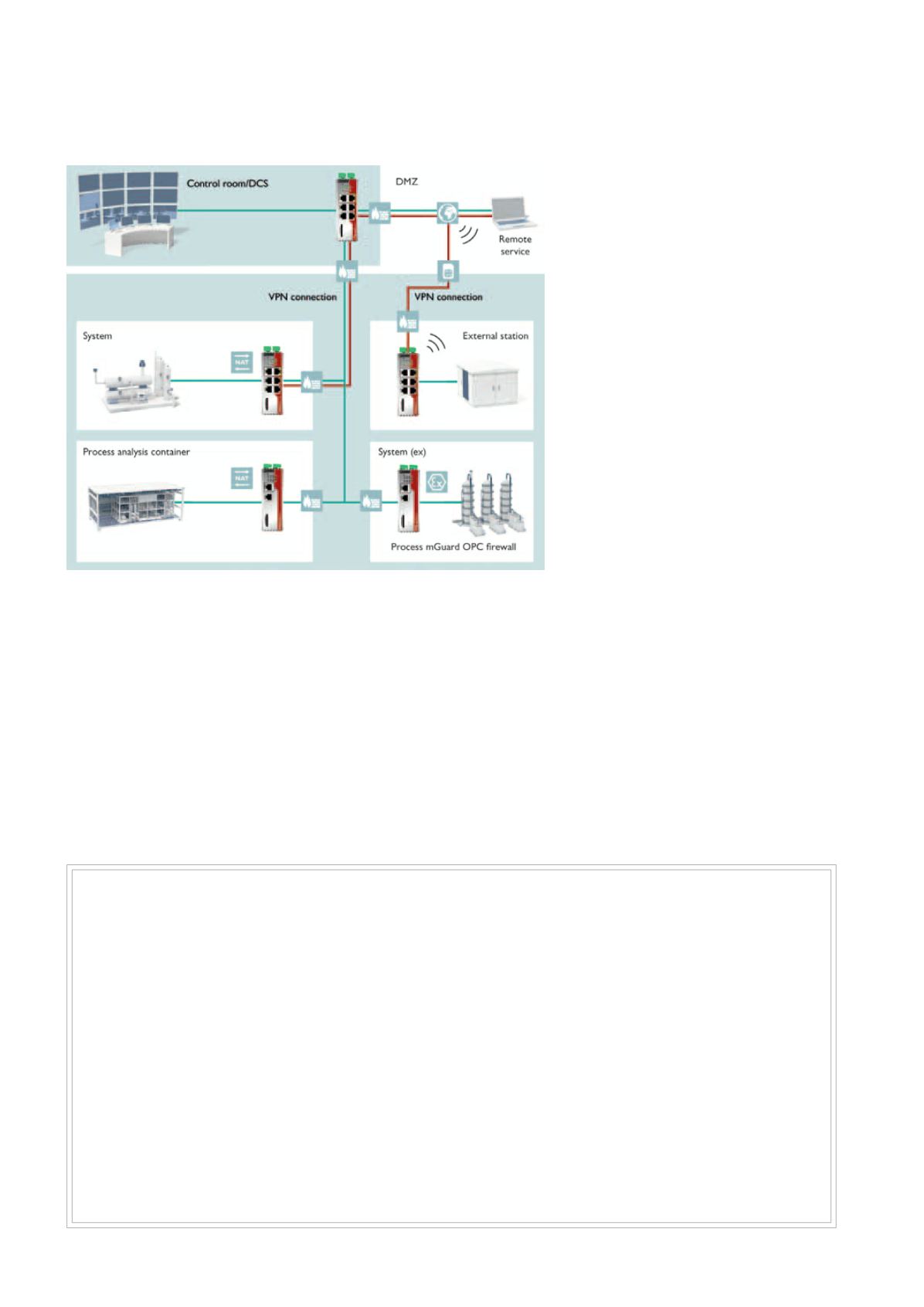

La porta DMZ permette di collegare un’ulte-

riore rete protetta da firewall verso le altre

reti accoppiate alle porte WAN e LAN del

dispositivo mGuard. Questa è capace di ge-

stire tanto sistemi di archiviazione di dati di

produzione, quanto specifici accessi di ma-

nutenzione remota, e aumenta il livello di

sicurezza perché i sistemi collegati tramite

essa lavorano praticamente isolati dagli

altri sistemi. Macchinari e impianti possono

quindi essere integrati nella rete di livello su-

periore attraverso la porta WAN per mezzo

di funzioni di routing e allo stesso tempo

essere protetti con il firewall.

Monitoraggio dinamico dei sistemi

basati su PC

In situazioni in cui i sistemi PC based non possano gestire

patch di sicurezza, il monitoraggio dinamico tramite Cifs

(Common Internet File System) Integrity Monitoring offre una

protezione adeguata. Si tratta di un sistema che controlla l’in-

tegrità dei file; non necessita di aggiornamenti periodici come

nel caso degli antivirus e consente di fornire una protezione

anche da minacce che potrebbero essere sviluppate in futuro.

Tale caratteristica è disponibile come licenza aggiuntiva per i

prodotti della famiglia FL mGuard RS4000.

La porta DMZ permette di collegare un’ulteriore rete protetta da firewall

verso le altre reti accoppiate alle porte WAN e LAN del dispositivo mGuard

Cyber-crime: a che punto siamo?

Il Rapporto Clusit 2016 rileva che gli attacchi sono in forte aumento rispetto al 2015 e i danni che ne derivano mostrano un tasso di crescita ancora

più elevato. In particolare, negli ultimi sette anni sono stati analizzati 5.209 incidenti informatici gravi nel mondo, con una media di 81 casi al mese,

salita a 86 nel primo semestre 2016. Gli attacchi sono sempre più sofisticati, mentre le aziende faticano a tenere il passo con il cambiamento dei

perimetri di rete e lo sviluppo di nuove piattaforme, risultando di conseguenza sempre più esposte ai rischi. In ambito industriale il trend che desta

maggiore preoccupazione è quello della forte crescita dei ransomware, attacchi con finalità estorsiva in cui gli attaccanti penetrano nei sistemi di

automazione chiedendo un riscatto per non danneggiare la produzione o l’impianto stesso. Questo tipo di attacco esemplifica bene l’attuale evoluzione

del cyber-crime in una vera fonte di guadagno per i criminali informatici. Non solo, gli attacchi non sono più mirati solo a colpire pochi grandi soggetti.

Chiunque può esserne vittima, anche solo per essere utilizzato come involontario ‘ponte’ per colpire altri soggetti, che magari trattano informazioni

sensibili. Volendo riepilogare in breve la situazione, sono sette i trend che si evidenziano con maggiore forza da questo studio:

1. social network: il primo vettore di attacco;

2. industrializzazione della minaccia: macchine contro macchine, con attacchi 24/7;

3. ransomware: un fenomeno irrefrenabile;

4. IoT e sistemi embedded sempre più sotto attacco;

5. ‘consumerization’ del malware e Cybercrime as-a-Service;

6. danni economici sempre più gravi;

7. azioni di cyber warfare e cyber terrorism con conseguenze nel mondo fisico, anche gravi.