IoT & sicurezza: free una mini-guida all’acquisto intelligente

Gadget e giocattoli intelligenti: la privacy online riguarda tutti. Gli adulti devono comprendere a fondo i rischi e salvaguardare anche i più piccoli

I dispositivi dell’Internet of Things sono sempre più diffusi e le prossime festività promettono di incrementare ancora di più il loro numero all’interno delle case e dei luoghi di lavoro. I gadget intelligenti sono un’ottima idea regalo, ma le nuove tecnologie e opportunità offerte dall’Internet of Things non riguardano solo gli adulti, un numero sempre maggiore di bambini ha a sua disposizione giocattoli intelligenti e connessi, con un conseguente aumento dei rischi per la sicurezza e la privacy. Le persone adulte devono comprendere a fondo le opportunità e i pericoli offerte dall’Internet of Things, essere in grado di acquistare i prodotti in maniera intelligente ed educare in maniera critica i minori al loro utilizzo.

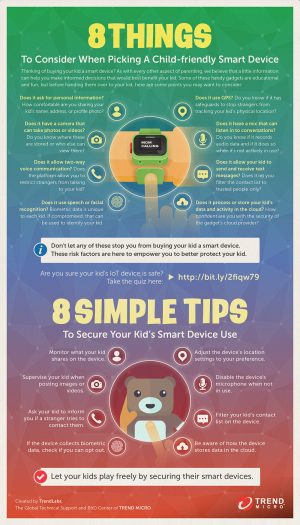

Qui una mini-guida con otto considerazioni sulla privacy online da tenere presenti nel momento in cui si acquista un dispositivo smart: parola di Trend Micro.

Dati personali

I dispositivi smart, inclusi i giocattoli, richiedono informazioni personali come il nome, l’età, la data del compleanno, il genere e l’indirizzo di casa. Nel caso di una violazione di dati, i cyber criminali entrano in possesso di queste informazioni, che possono appartenere anche a minori. In questo caso è meglio prestare attenzione a quali informazioni richiede un dispositivo prima di acquistarlo, leggere le norme sulla privacy del costruttore e rivedere e modificare le impostazioni sulla privacy.

Localizzazione

Prendiamo come esempio i bambini. Monitorare la loro posizione in tempo reale con il GPS è facile. Di recente, però, è stato scoperto che un dispositivo di questo genere aveva un bug che consentiva a estranei di tracciare la posizione di minori. In questi casi bisogna sempre capire bene come funzionano questi dispositivi e impostare quanto la localizzazione deve essere specifica.

Immagini e video

I dispositivi smart con fotocamere integrate consentono di condividere immagini e video istantaneamente e in maniera molto semplice. Può capitare che i minori finiscano con l’inviare immagini a persone che non conoscono o che una terza parte riesca a impossessarsi del controllo della fotocamera. È quindi meglio chiedersi se è indispensabile acquistare un dispositivo con una fotocamera e nel caso permettere a questa di funzionare solo quando il dispositivo è in uso, controllare cosa viene condiviso e utilizzare avatar al posto delle immagini personali.

Audio

Alcuni dispositivi smart funzionano con comandi vocali e conservano le registrazioni audio per funzionare in maniera efficace. Ma dove vengono conservate queste registrazioni? E per quanto tempo? E come potrebbero essere utilizzate? In questi casi è meglio disattivare l’impostazione di registrazione di default e rivedere e nel caso cancellare i file non più necessari.

Comunicazioni vocali

I dispositivi smart si connettono e comunicano con gli altri dispositivi attraverso Internet. Falle nella sicurezza possono permettere a una terza persona di inserirsi nelle conversazioni. In caso di minori, un estraneo potrebbe parlare con un bambino. In questi casi bisogna controllare se esiste un’opzione per disabilitare la comunicazione a due vie ed educare a essere informati nel caso di comunicazioni strane.

Messaggi di testo

L’anno scorso un attacco cyber ai danni di un produttore di giocattoli ha diffuso in rete 190 GB di foto e conversazioni tra genitori e figli. Anche in questo caso è sempre meglio verificare le impostazioni relative alla messaggistica e verificare sempre la lista contatti.

Dati biometrici

I dati biometrici nei dispositivi intelligenti possono essere utilizzati per modificare caratteristiche comportamentali e fisiche. Ad esempio una bambola che registra le conversazioni e processa i dati attraverso Internet per fornire risposte a eventuali domande può mettere a rischio i dati personali ma anche influenzare i comportamenti, come le decisioni di acquisto e molto altro. In questo caso è fondamentale verificare che il produttore richieda il consenso scritto alla raccolta dei dati biometrici e scoprire se c’è un’opzione per impedirla.

Cloud storage

I produttori di dispositivi smart possono utilizzare lo storage in cloud per controllare e processare i dati. Ovviamente i dati nel cloud possono essere compromessi. In questo caso è meglio preferire un dispositivo che ha un software di sicurezza installato da un provider affidabile, verificare sempre le opzioni del servizio di storage e nel caso disattivarlo.

L’intera mini guida all’acquisto intelligente per IoT è disponibile a questo link

Contenuti correlati

-

Le previsioni di Unit 42: Il 2025 sarà l’anno della disruption

Sam Rubin di Unit 42 di Palo Alto Networks analizza e condivide le tendenze di cybersecurity del 2025: “Anno delle interruzioni delle attività”, è questo il termine che contraddistinguerà il 2025, che si presenta come un periodo...

-

Investimenti digitali in Italia, +1,5% nel 2025 secondo gli Osservatori del PoliMi

Nonostante l’incertezza economica, le aziende italiane confermano gli investimenti nel digitale, ritenuto essenziale per mantenere competitività. Secondo i dati della ricerca degli Osservatori Startup Thinking e Digital Transformation Academy del Politecnico di Milano, per il 2025 si...

-

Digitalizzazione, IoT e cybersecurity: il nuovo volto del mobile hydraulics

Grazie alle tecnologie IoT, il comparto mobile hydraulics si dirige verso una continua integrazione tra automazione, connettività e gestione intelligente dei dati. Il settore mobile hydraulics sta attraversando una trasformazione senza precedenti. L’integrazione delle tecnologie IoT e...

-

Il valore dei digital twin per la sostenibilità nell’offerta di Shin Software

Shin Software, azienda attiva nello sviluppo di soluzioni innovative come la tecnologia Digital Twin, si caratterizza come partner strategico per l’industria, con un forte impegno verso i principi ESG. Recentemente, l’azienda ha partecipato alla fiera Automation &...

-

Safety+ per una sicurezza funzionale più produttiva

B&R, divisione del gruppo ABB, presenta Safety+, un approccio aperto e innovativo alla programmazione delle funzioni di sicurezza. Gli sviluppatori possono ora utilizzare anche gli ultimi strumenti e metodi di ingegneria del software per applicazioni di sicurezza....

-

InnoPPE di Innodisk aumenta la sicurezza negli ambienti industriali ad alto rischio

Innodisk, fornitore attivo a livello mondiale di soluzioni di intelligenza artificiale, ha introdotto l’innovativa soluzione di riconoscimento InnoPPE basata sull’intelligenza artificiale per migliorare la sicurezza e la conformità negli ambienti industriali ad alto rischio. Questa soluzione basata...

-

Scuole e cybersecurity, ecco il patentino di cittadinanza digitale per gli studenti

“Noi cittadini digitali” è la nuova iniziativa di education di Trend Micro indirizzata agli studenti delle scuole italiane in collaborazione con Junior Achievement Italia, parte di Junior Achievement Worldwide, la più vasta organizzazione non profit al mondo...

-

Mancano 5 milioni di esperti di cybersecurity – e adesso?

ISC2, la principale organizzazione non-profit al mondo per i professionisti della sicurezza informatica, ha stimato che quest’anno la carenza di professionisti della cybersecurity raggiungerà quota 4,8 milioni, segnando una crescita del 19% su base annua. Il gap...

-

Non c’è innovazione senza cybersecurity: il caso Dolomiti Energia

La cybersecurity è diventata una priorità per le aziende, da quando la tecnologia e l’innovazione hanno permeato i processi di produzione e di comunicazione. Da questa consapevolezza è nata la necessità del Gruppo Dolomiti Energia, a seguito...

-

Nell’ultimo numero di KEYnote, la rivista di Wibu-Systems: proteggere i modelli di AI e ML

L’ultimo numero della rivista KEYnote, la pubblicazione semestrale presentata dagli specialisti di protezione e licensing di Wibu-Systems, è appena stata rilasciata ed è disponibile in vari formati digitali di facile lettura. L’edizione Autunno/Inverno copre una vasta gamma...