SETTEMBRE 2015

Fieldbus & Networks

54

Fieldbus & Networks

R

achecourt Sur Marne, Francia

- Alta Marna, uno scenario

molto simile a migliaia di re-

altà in Italia: un piccolo paese

nella Regione Champagne

Ardenne, meno di 1.000 abitanti, ma un

corso d’acqua fondamentale da gestire

per l’agricoltura della zona, famosa pe-

raltro per la produzione delle famose

bollicine… Il supervisore degli impianti

una mattina ha trovato una bella sorpresa

online: le schermate del suo Scada pubbli-

cate con tanto di coordinate GPS, indirizzo

IP e credenziali di accesso.

Come è potuto accadere? Ci sono stati

danni? Potrebbe succedere in Italia?

Iniziamo a rispondere da quest’ultima

domanda: certo che sì, potrebbe acca-

dere anche da noi. Secondo una recente

analisi sarebbero almeno 13.500 gli indi-

rizzi IP di sistemi di controllo con relativa

porta, provider Internet, luogo geografico,

coordinate GPS, da ritenere raggiungibili

e bypassabili con un minimo sforzo e una

competenza tecnica anche modesta. Con

quali rischi? Gli impianti controllati da

questi sistemi esposti in Internet potreb-

bero subire ‘incidenti’ con conseguenze

diverse: potrebbe non succedere niente,

potrebbe spegnersi o bloccarsi l’impianto

in una certa fase di funzionamento, senza

conseguenze sul servizio erogato o sul

prodotto, o potrebbero invece esserci

danni all’impianto stesso, all’ambiente

circostante o ancora, e questo sarebbe

molto grave, alle persone. Abbiamo in

questo modo risposto anche alla seconda

e terza domanda, la prima però merita

qualche attenzione in più.

È purtroppo appurata la presenza nella

‘underground economy’, e nel suo ca-

nale preferenziale, il ‘deep web’, di vere

e proprie offerte per prendere il controllo

di sistemi Scada di varia natura: accessi

a sistemi industriali, di sicurezza e sor-

veglianza e, cosa peggiore, ai sistemi di

supervisione e controllo delle utility, le

cosiddette ‘infrastrutture critiche’. Water

& wastewater, gas ed elettricità sono

delle vere e proprie ‘prelibatezze’ per

hacker, terroristi e criminali 4.0, che non

faticano a comprendere quanto possa va-

lere (e costare) la gestione dell’acqua in

una zona agricola o dell’elettricità e del

gas nelle aree produttive o residenziali. Vi

sono già state in passato delle violazioni

a questi sistemi, con conseguenze più o

meno gravi; l’esperienza ci suggerisce

che in molti altri casi le violazioni possono

essere passate ‘sottobanco’ o addirittura

possono non essere state rilevate e che

in futuro altre se ne possono ancora ve-

rificare.

Tre suggerimenti

Cosa si può fare allora per mettersi al

riparo? Ecco tre suggerimenti pratici e

realizzabili.

Prima di tutto, segmentare la rete. Nell’e-

poca dell’IoT (Internet of Things) ogni ser-

ver, client di visualizzazione o periferica è

un potenziale punto di accesso.

Soprattutto nelle architetture non presi-

diate, tipiche delle grandi reti di distribu-

zione, non si può rischiare che un ‘single

point of failure’ comprometta l’intero si-

stema ed è bene, perciò, segmentare la

rete, creare compartimenti stagni entro

i quali isolare l’attacco o il problema. Le

Non solo armi, droga e documenti falsi: nel

‘deep web’ sono in vendita anche i codici

per accedere ai sistemi Scada. Ecco come

difendersi

Infrastrutture

critiche: occhio

al ‘deep web’!

di

Francesco Tieghi

cybersecurity

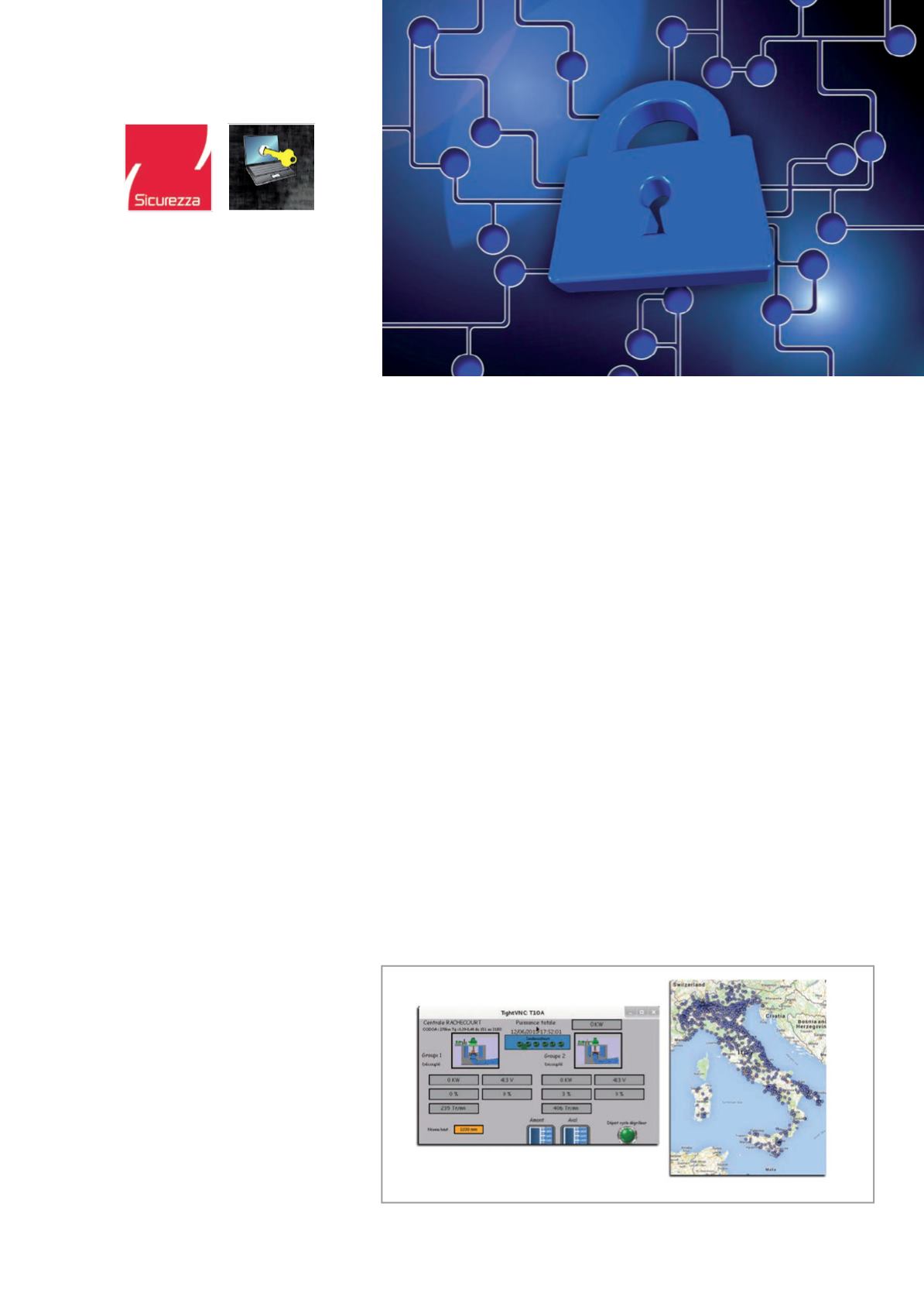

Una schermata dello Scada dell’impianto di Rachecourt Sur Marne pubblicata

online: a destra la mappa degli indirizzi IP compromessi in Italia

Fonte: www.pixabay.com