SETTEMBRE 2015

Fieldbus & Networks

55

Vlan (Virtual Local Area Network) hanno

protetto e proteggono con successo le

infrastrutture IT da anni: sono state pro-

gettate però solo per proteggere ade-

guatamente l’infrastruttura IT, che non è

quella ‘industriale’. Il tempo necessario

per il recovery da un attacco informatico

‘importante’, insieme con i relativi costi,

aumenta esponenzialmente con il numero

di dispositivi infetti, quindi più attrezzature

si hanno sulla Vlan, più è alto il rischio e

più tempo ci vorrà per recuperare la nor-

malità. L’isolamento mediante ‘segmenta-

zione e segregazione’ porta però con sé

una serie di sfide e richiede al contempo

un serio cambiamento di mentalità e di

gestione. Spesso inoltre riduce di molto

i benefici normalmente associati a una

maggiore connettività, va dunque effet-

tuata un’approfondita analisi di base per

definire quale sia la rete più adeguata per

ogni singola applicazione.

Gli strumenti adeguati esistono, bisogna

solo capire quali usare e come e dove.

La seconda regola dice: controllare gli

accessi. Può sembrare banale, ma le falle

nei sistemi di accesso sono ancora oggi

causa di malfunzionamenti, rallentamenti

e fermo dei sistemi. Talvolta, le contami-

nazioni dei sistemi sono dolose, ma nella

maggior parte dei casi è proprio l’opera-

tore che inconsapevolmente danneggia

la sua stessa applicazione: oltre ad ade-

guate policy riguardanti la gestione delle

credenziali di accesso e l’uso di dispositivi

personali in sedi lavorative, non si può

oramai più prescindere da strumenti che

supervisionino e regolino il traffico dati di

utenti, manutentori e operatori. Esistono

infatti soluzioni software che permettono

di regolamentare le credenziali di accesso

e i relativi privilegi all’interno del sistema,

oltre a dare la possibilità di verificare i

volumi di traffico dati in entrata e uscita

(nonché la relativa destinazione o prove-

nienza).

Infine, terzo e ultimo: continuità opera-

tiva: ogni singolo minuto di downtime del

sistema comporta una perdita a livello

economico e potenzialmente di sicurezza.

Basti pensare a una città che rimane

senza acqua o elettricità anche solo per

un’ora. Di sicuro, il disagio per la mancata

erogazione di un servizio, e lo stesso di-

scorso vale anche per i processi produttivi,

è ben comprensibile, come lo sono anche i

possibili danni a cose o persone legati alla

mancata supervisione dei sistemi di con-

trollo. Un sistema attivo il 99% del tempo

è fermo circa 3,5 giorni all’anno: numeri

che nel 2015 non sono accettabili e che

possono (e devono) essere ridotti drasti-

camente. Anche in questo caso, sono già

disponibili sul mercato soluzioni adeguate

a tutte le tipologie di architetture: creare

la ‘fault tollerance’, o quantomeno l’‘high

availability’, è dunque possibile sia su

applicazioni basate su server fisici, sia su

architetture completamente virtualizzate.

Questi sono alcuni degli spunti che sa-

ranno approfonditi in occasione del Forum

Telecontrollo 2015, al quale GE Intelligent

Platforms e il suo partner ServiTecno par-

teciperanno come partner e sponsor.

Sono temi su cui esiste una buona bi-

bliografia fatta di ‘white paper’ e ‘good

practice’. Su tutte segnaliamo il manuale

di TNO Report dal titolo: “Scada Security

Good Practice per il settore delle acque

potabili”, disponibile sul sito aziendale.

ServiTecno -

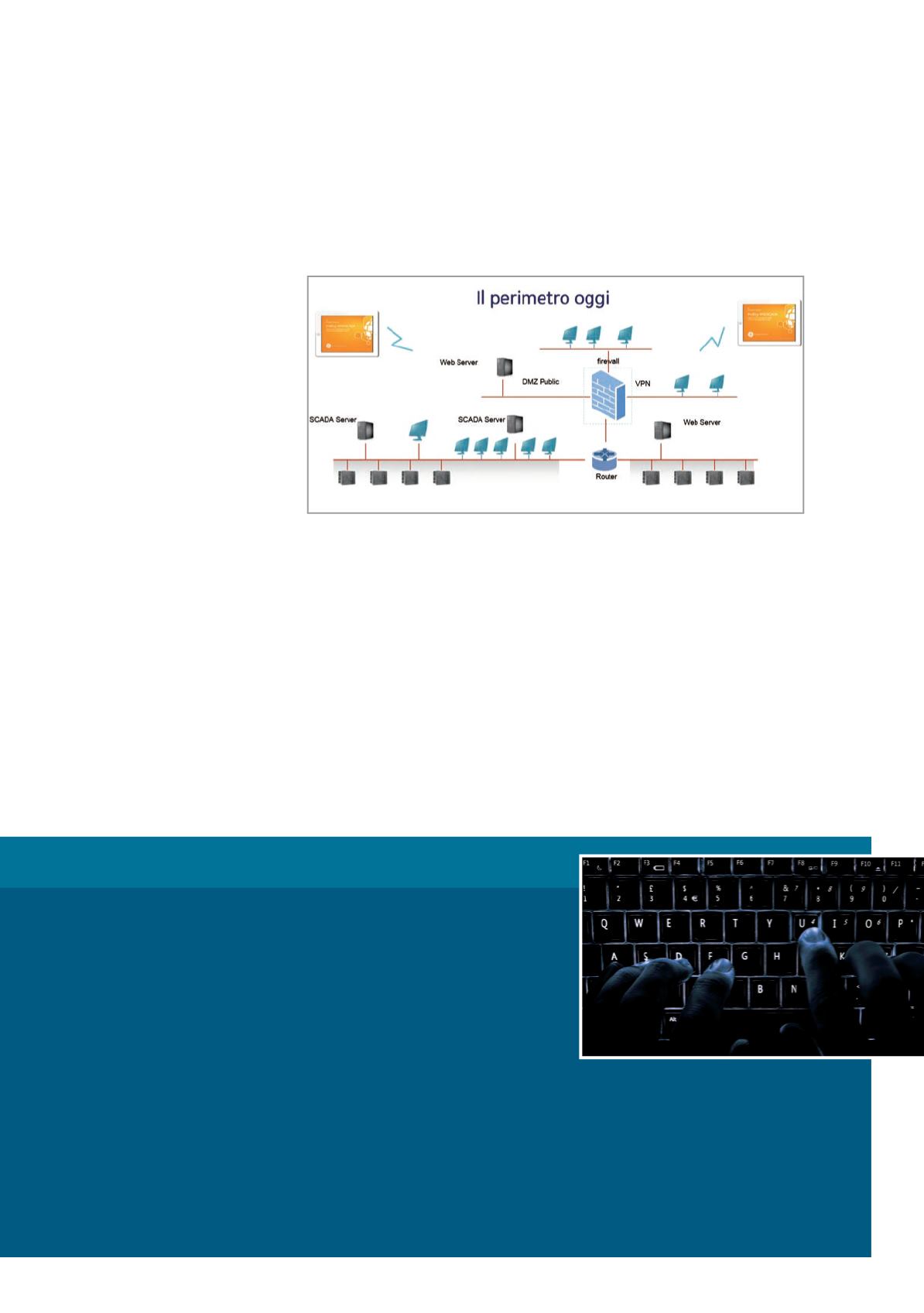

www.servitecno.itArchitettura moderna di un sistema di supervisione e dei punti di accesso al sistema

O

cchio non vede, cuore non duole? Potremmo far finta che il problema

non ci riguardi, ma purtroppo così non è: l’Italia è il Paese più ‘infettato’

d’Europa e tra i primi dieci nel mondo. La questione è che, non esisten-

do una legge che obbliga a denunciare furti di dati o intrusioni di vario genere,

spesso aziende e istituzioni italiane ben si guardano dal rivelare le proprie falle:

questo fa in modo che in Italia abbiamo una visione un po’ distorta (e minimizza-

ta) del problema. Chi invece si preoccupa della questione, lo analizza e lo contra-

sta sono i Paesi in cui la consapevolezza è maggiore, come gli USA: l’Industrial

Control Systems Cyber Emergency Response Team (ICS-Cert) ci svela qualche

particolare che indica la strada che la società sta intraprendendo. Innanzitutto, una buona notizia: grazie a interventi deci-

si, il numero di attacchi critici nel 2014 è in diminuzione rispetto al dato del 2013; questo dipende anche dal fatto che le

nuove contromisure hanno reso la maggior parte degli attacchi non più critici come venivano ritenuti nel recente passato.

Tradotto: non sono diventati più buoni gli attaccanti, ma solo un po’ più svegli i difensori. Quello che deve preoccupare

è che la maggior parte degli attacchi critici si sta concentrando su sistemi di supervisione in ambito water&wastewater

ed energia. Di questo aspetto e di altri si parlerà il 29-30 settembre al Forum Telecontrollo 2015. ServiTecno e Acmo

Tecnologie Integrate terranno uno speech intitolato

‘Acqua Sicura 4.0, la Cyber Security nei sistemi Scada (Controllo e

Telecontrollo)’

. (Maggiori informazioni sul sito

www.servitecno.it)La situazione italiana