SECURITY

tecnica

Automazione e Strumentazione

■

Settembre 2014

73

role based access control - RBAC

[2,3]

).

Il secondo (implementazione) tiene in

considerazione l’effettiva configura-

zione dei componenti del sistema reale.

La definizione del modello a due viste

permette di concepire e sviluppare

diversi tipi di analisi di sicurezza e, in

particolare, il confronto tra le access

policy e la configurazione dei dispo-

sitivi che le devono supportare

[4]

.

Per meglio chiarire tale concetto, nel

seguito si farà riferimento a un esempio

di sistema reale.

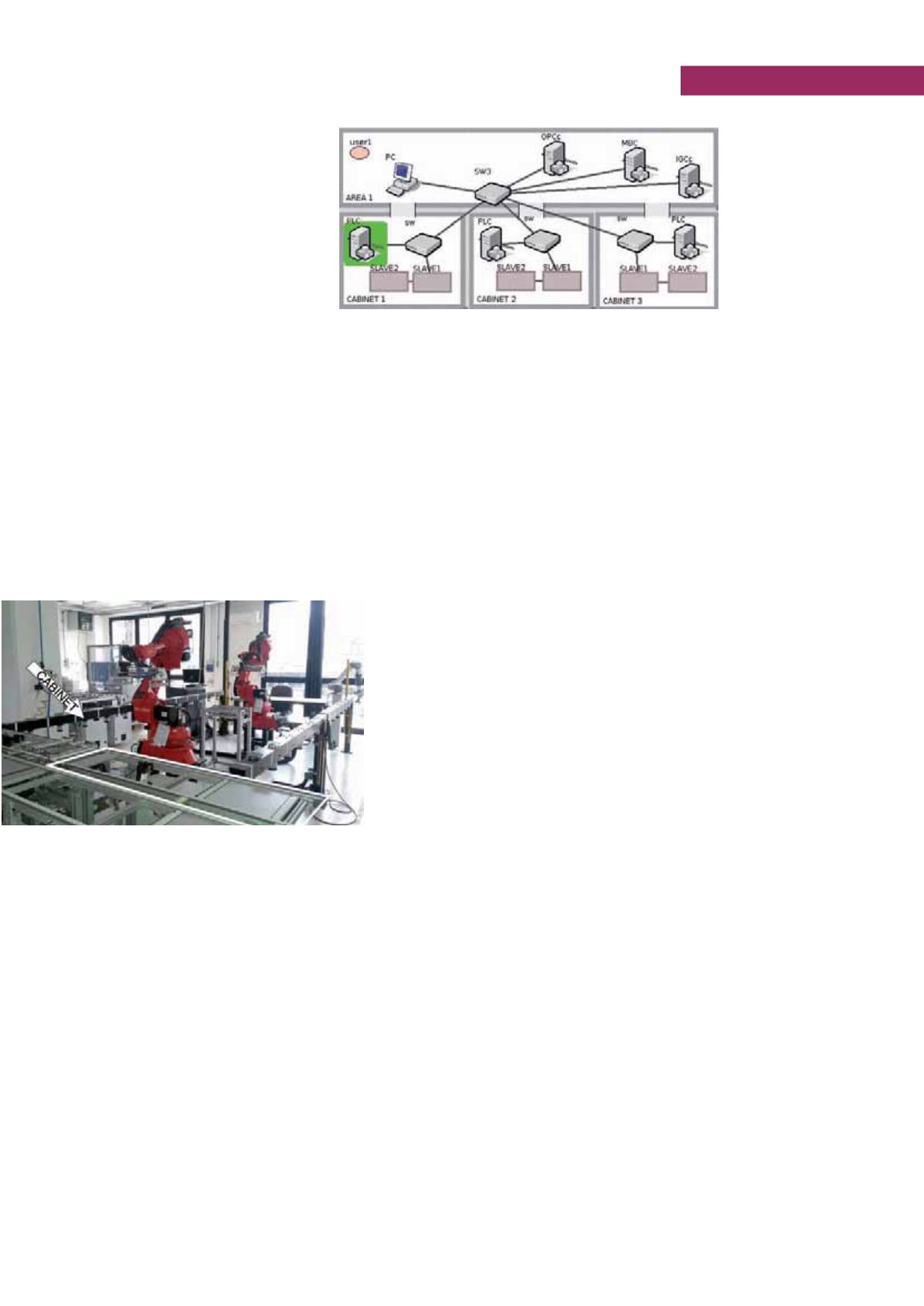

Modello di impianto prototipale

Il caso di studio preso in esame, illu-

strato nella

υ

figura 1

e schematiz-

zato nella

υ

figura 2

, è quello di un

impianto flessibile per la riparazione e

il riciclaggio di circuiti stampati (PCB)

composto da quindici moduli di tra-

sporto che interconnettono varie celle di

produzione e buffer di ingresso/uscita.

L’elettronica per la gestione e il coordi-

namento delle funzioni di ogni modulo

è contenuta in un cabinet, indicato dalla

freccia nella

υ

figura 1

e schematiz-

zato in tre esemplari nella

υ

figura

2

, facente parte del modulo stesso. La

υ

figura 2

indica anche che in ogni

cabinet sono presenti due moduli slave

ModBus/TCP, uno switch e un PC indu-

striale.

Gli slave ModBus/TCP, oltre alle con-

suete operazioni con il master dell’im-

pianto, consentono l’amministrazione

remota tramite web server. L’accesso

a ogni slave è controllato tramite pas-

sword. I PC industriali, invece, offrono

funzionalità tipiche dei PLC tramite

l’impiego di due server software (Isa-

Graf e OPC-UA): le interazioni con tali

servizi avvengono remotamente via rete.

I dispositivi dedicati all’amministra-

zione, configurazione e supervisione

dell’impianto sono situati nell’area di

controllo di processo (connessa via rete

a quella di campo) come mostrato nella

υ

figura 2

(Area 1).

Modello del sistema: specifica

La descrizione di una specifica si basa

sul noto framework RBAC (Role

Based Access Control)

[2,3]

e

sui suoi elementi fondamentali

(ruoli, permessi, utenti e rela-

zioni tra questi tre insiemi). I per-

messi, ad esempio, sono definiti

tramite coppie di valori ciascuna

delle quali individua un’azione

e la risorsa/servizio cui l’azione

stessa è associata (per esem-

pio <amministra, web_server>,

<opera, web_server>). I permessi

sono associati ai diversi ruoli, che

tengono conto delle varie respon-

sabilità, e, infine, ogni utente (per

esempio Carneade) è assegnato a uno

o più ruoli (per esempio “operatori”). I

ruoli sono anche inseriti in una relazione

gerarchica che, solitamente, rispecchia

quella esistente tra le diverse figure ope-

ranti nell’impianto reale.

Nel nostro caso, ad esempio, il ruolo

“operatori”, che può agire sui moduli

slave, ha privilegi prettamente operativi

e non di configurazione; questi ultimi

diritti, infatti, sono riservati agli “ammi-

nistratori”. A più alto livello nella gerar-

chia si trovano i “responsabili di cella”

e i “responsabili d’impianto”. I primi

hanno in gestione gli slave e i PC/PLC

dei diversi moduli, mentre i secondi

coordinano e gestiscono operazioni che

coinvolgono interazioni tra i PC/PLC

delle diverse celle e tra questi e i server

OPC e di più alto livello nell’area di

controllo di processo.

Modello del sistema:

implementazione

La parte di modello identificata come

implementazione si basa su due elemen-

ti essenziali: la descrizione statica del-

le risorse del sistema (ad esempio loca-

zioni fisiche, dispositivi, servizi ecc.)

e quella delle possibili interazioni tra

gli utenti e le risorse stesse. Nel nostro

modello, ad esempio, gli ambienti so-

no risorse dotate di porte che consen-

tono, agli utenti dotati delle opportu-

ne credenziali, l’accesso alle varie aree

dell’impianto (la

υ

figura 2

mostra i

vari cabinet come aree fisiche distinte,

ciascuna collegata ad Area1 mediante

opportuno varco/sportello).

I servizi offerti dai PC/PLC sono altri

esempi di risorse su cui gli utenti pos-

sono compiere azioni condizionate

dall’essere in possesso o meno di oppor-

tune credenziali. La descrizione dei vari

dispositivi dell’impianto (PC, switch,

server ecc.), dei servizi da essi offerti, e

delle loro interconnessioni in rete costi-

tuisce la vista statica del sistema.

La descrizione di ogni risorsa prevede

anche quella delle azioni a essa asso-

ciate. L’esecuzione di un’azione, in

genere, richiede il soddisfacimento di

opportune precondizioni (per esempio

avere accesso al dispositivo che offre

il servizio) e l’eventuale possesso di

credenziali (per esempio conoscere

una password). Il modello contempla

tre diverse tipologie di precondizioni

riguardanti l’accessibilità fisica, locale e

remota. L’accessibilità fisica, ad esem-

pio, è utile per modellare l’interazione

con un pannello touch-screen, mentre

quella locale consente di tener conto

dell’accesso a un dispositivo tramite

procedura di login per poterne invocare

Figura 1 - Impianto per la riparazione, lo

smontaggio e il riciclaggio di circuiti stampati

Figura 2 - Schema

dell’impianto