SETTEMBRE 2015

AUTOMAZIONE OGGI 384

123

o in generale di soluzioni di connettività in mobilità. Più

o meno allo stesso modo, l’identificazione mediante dati

biometrici può del resto sostituire facilmente i tradizionali

badge come dispositivi di rilevamento delle presenze, ad

esempio in ambito lavorativo.

In ambito sicurezza, può essere di valido aiuto nei sistemi

di video-sorveglianza o in generale riconoscimento auto-

matico di soggetti pericolosi.

Come funzionano i sistemi biometrici

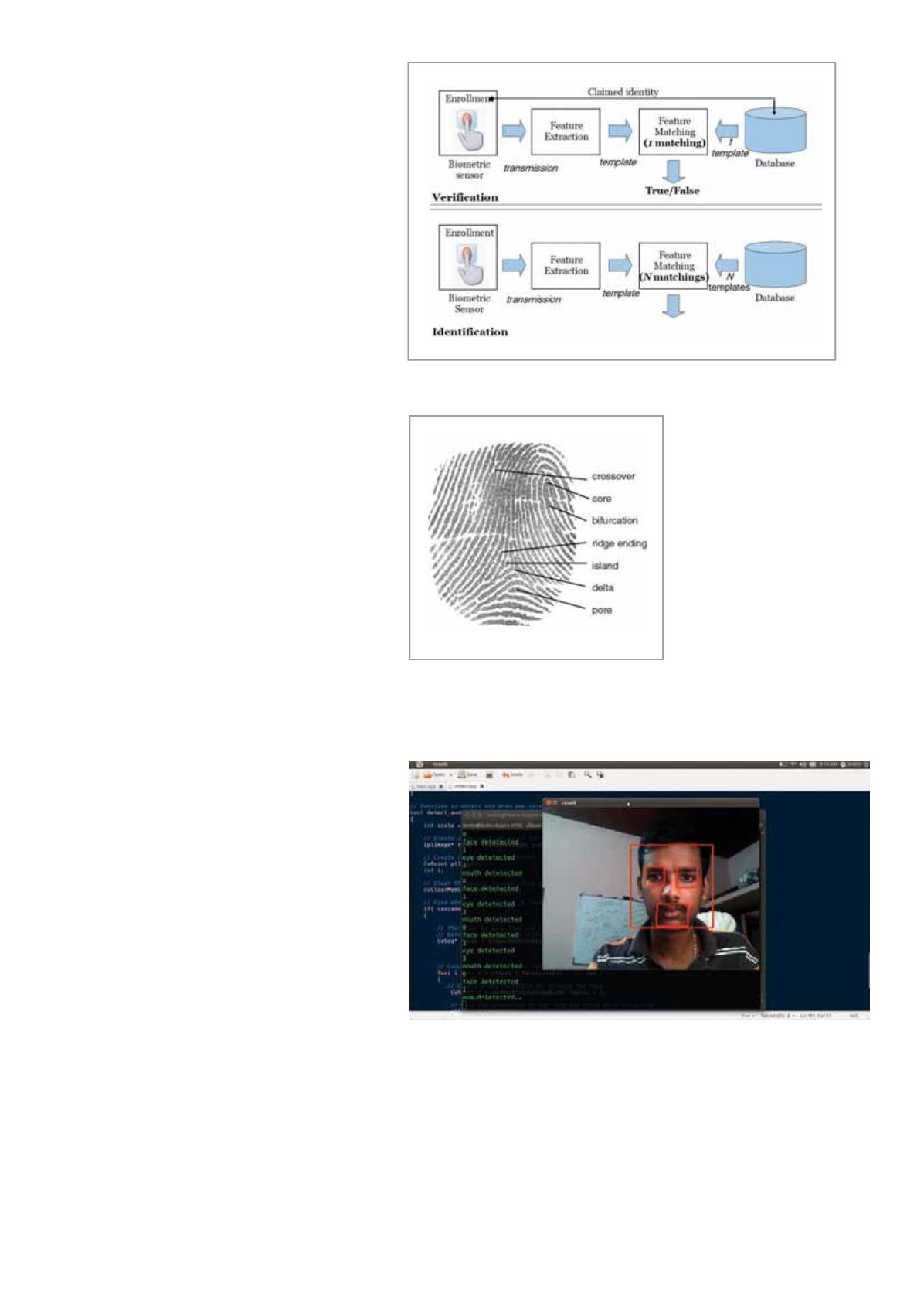

La figura 1 mostra lo schema di principio, in genere, del

funzionamento delle tecnologie biometriche. Un sistema

biometrico include tipicamente un sensore (ad esempio

un sensore di immagini) per la misura dei dati biometrici,

un’unità di elaborazione dati e una di memorizzazione.

L’unità di elaborazione dati ha lo scopo di rimuovere even-

tuali artefatti nei dati rilevati dal sensore, normalizzare gli

stessi ed estrarre le caratteristiche distintive del soggetto,

l’insieme delle quali costituisce quello che viene chiamato

‘template’. Tutti i dati non inerenti al template sono invece

persi per evitare problemi di protezione della privacy. I

template sono memorizzati nel database presente nell’u-

nità di memorizzazione dei dati, che può essere locale o

centralizzato e connesso in remoto mediante architetture

di rete standard.

Come mostrato in figura 1, ogni sistema biometrico pre-

vede una fase preparatoria, denominata ‘enrollment’ che

consiste nella creazione del database di template. Suc-

cessivamente tali dati sono utilizzati per l’identificazione

o la verifica dell’identità del soggetto. Nel primo caso, il

template del soggetto in esame viene confrontato 1-a-N

con i template nel database per recuperare l’identità dello

stesso; uno dei casi più tipici è quello dell’identificazione

di criminali. Nei casi di verifica dell’identità, invece, il tem-

plate del soggetto in esame è confrontato 1-a-1 con quello

dichiaratoper verificarne la compatibilità; si pensi ad esem-

pio alle applicazioni di controllo d’accesso di cui si è detto

inizialmente.

Esempio di tecnologie biometriche:

dalla rilevazione delle impronte alla

scansione della retina

Tra le applicazioni di biometria più note, come rimarcato

in precendenza, vi è certamente il riconoscimento delle

impronte digitali. Si stima che nel 2014 queste abbiano oc-

cupato oltre il 55% del mercato, con la realizzazione di so-

luzioni sempre più compatte, affidabili e semplici da usare,

come ad esempio il NeoScan 45 di NEC, con supporto

multi-finger e connettività Bluetooth e wi-fi. La tecnologia

delle impronte digitali si basa sulla ricostruzione di alcune

caratteristiche distintive dell’impronta e i relativi pattern, come mo-

strato in figura 2, che dipendonodalle papille della pelle e sono asso-

lutamente unici; si pensi che, sebbene due gemelli possano avere lo

stesso DNA non avranno certamente le stesse impronte. L’impronta

può essere rilevata con sensori ottici (di tipo riflessivo, trasmissivo o

mediante fibra ottica), ultrasonici o capacitivi (attivi o passivi). Il van-

taggio principale delle tecniche di riconoscimento delle impronte è

certamente la quantità di soluzioni disponibili sul mercato, la ma-

turità della tecnologia e la

relativa facilità di imple-

mentazione. Gli svantaggi

principali riguardano in

generale la dipendenza del

processo di misura da fat-

tori ambientali e nel caso

di sensori ottici, le dimen-

sioni non sempre ridotte

dello strumento, oltre che,

nella maggior parte delle

applicazioni, la necessità

di contatto (sebbene di

recente Samsung abbia

registrato un brevetto per

rilevamanto ottico senza

contatti delle impronte, con

la capacità autonoma della

camera di regolare il fuoco al fine di catturare l’immagine migliore).

I sensori capacitivi soffrono invece di affidabilità nel lungo periodo

a causa di problemi elettrostatici mentre quelli ad ultra-suoni, sep-

pur più precisi e sicuri, hanno costi decisamente più elevati. Simili, in

principio, al rilevamento delle impronte digitali è il metodo del rico-

noscimento facciale. Le applicazioni tradizionali in questo ambito si

basano, comemostrato in figura 3, sulla identificazione e il confronto

dei punti nodali del viso (si stima che ce ne siano oltre 80 diversi tra

Figura 1 - Schema di principio del funzionamento di un sistema biometrico

Figura 2 - Le impronte digitali presentano

strutture e caratteristiche uniche che

permettono l’identificazione del soggetto

Figura 3 - I punti nodali del viso, caratteristiche piuttosto uniche di ogni

soggetto, consentono il riconoscimento facciale