Cybersecurity: aumentano gli attacchi mirati via email in lingua italiana

Il Threat Insight Team di Proofpoint ha riscontrato un aumento recente degli attacchi email in Italia. Negli ultimi 180 giorni, il team ha monitorato più di 70 campagne distinte, destinate specificamente al nostro territorio. I ricercatori hanno visto come in queste campagne gli aggressori si rivolgano principalmente alla Pubblica Amministrazione, al mondo delle telecomunicazioni e al settore manifatturiero.

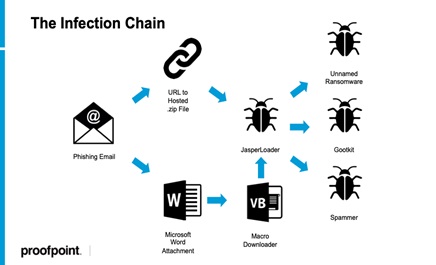

Questi attacchi sono principalmente di natura finanziaria. Gli aggressori utilizzano diversi tipi di malware, come Trojan bancari e ransomware, per rubare o estorcere denaro alle vittime. Tra i malware specifici identificati nel corso di questi attacchi ci sono JasperLoader, Gootkit, sLoad, Ursnif e Emotet.

Proofpoint ha scoperto che in alcuni attacchi sono coinvolti due noti gruppi hacker. Il primo, TA542, è un gruppo già visto in precedenza, all’inizio del 2019, che ha distribuito decine di milioni di messaggi rivolti a tutti i settori italiani. L’altro, TA544, è un gruppo che si è focalizzato sull’utilizzo di Ursnif all’inizio del 2019 in vari paesi, tra cui anche l’Italia.

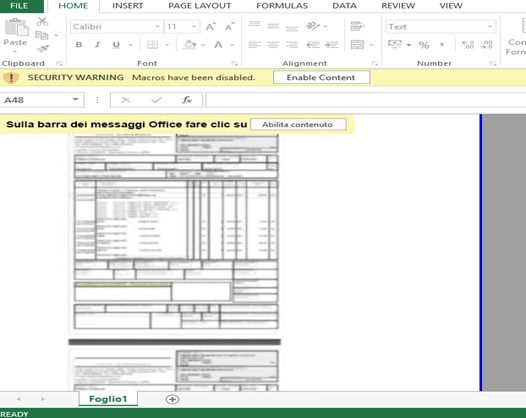

Questi attacchi hanno diversi elementi in comune: presentano email con allegati dannosi e utilizzano tecniche di social engineering per convincere i destinatari ad aprire gli allegati. In molti casi, i destinatari vengono invitati a cliccare e a ignorare gli avvisi di sicurezza che possono apparire.

Qui viene mostrato un esempio di un allegato pericoloso di Microsoft Excel con istruzioni in italiano che invitano l’utente a ignorare l’avviso di sicurezza e attivare le macro. Una volta che l’utente procede con l’abilitazione, , la macro dannosa scarica e installa malware sul sistema dell’utente.

Questi attacchi si distinguono anche per due elementi: in molti casi, le email dannose sono in italiano; in altri, gli aggressori riutilizzano l’oggetto di precedenti conversazioni legittime per le loro email dannose.

Alcuni esempi di oggetti email utilizzati dagli hacker nel corso di queste campagne sono: “documenti sig.”, “Fattura per bonifico”, “Fatturazione 123456” (numeri casuali), “fatture scadute”.

Questi recenti attacchi dimostrano che gli aggressori sono sempre più attenti al modo di creare e utilizzare email dannose, utilizzando messaggi in lingua nativa e persino dirottando gli argomenti legittimi da conversazioni via email già esistenti. Questi attacchi dimostrano anche che la Pubblica Amministrazione, le telecomunicazioni e il settore manifatturiero italiano sono visti come obiettivi praticabili e potenzialmente redditizi per attacchi di natura finanziaria come i ransomware.

Anche in Italia, le aziende dovrebbero essere consapevoli di queste minacce nuove e sempre più sofisticate, e adottare misure adeguate per proteggersi. Le organizzazioni possono educare i loro utenti a essere prudenti con gli allegati, a non ignorare gli avvisi di sicurezza, ed essere informati sulle minacce più recenti, come il dirottamento delle conversazioni email. Le organizzazioni possono anche proteggersi implementando difese a più livelli al gateway di posta, alla periferia della rete e agli endpoint per proteggersi da link, contenuti dannosi e altro ancora.

Contenuti correlati

-

Mancano 5 milioni di esperti di cybersecurity – e adesso?

ISC2, la principale organizzazione non-profit al mondo per i professionisti della sicurezza informatica, ha stimato che quest’anno la carenza di professionisti della cybersecurity raggiungerà quota 4,8 milioni, segnando una crescita del 19% su base annua. Il gap...

-

Non c’è innovazione senza cybersecurity: il caso Dolomiti Energia

La cybersecurity è diventata una priorità per le aziende, da quando la tecnologia e l’innovazione hanno permeato i processi di produzione e di comunicazione. Da questa consapevolezza è nata la necessità del Gruppo Dolomiti Energia, a seguito...

-

Omron Europe ottiene la certificazione IEC 62443-4-1

Il reparto di ricerca e sviluppo di Omron Europe BV ha ottenuto la certificazione per lo standard IEC 62443-4-1 sui requisiti per lo sviluppo sicuro dei prodotti durante il loro intero ciclo di vita. Questa certificazione, rilasciata dall’ente riconosciuto a...

-

Advantech lancia il servizio di certificazione IEC 62443

Advantech lancia il servizio di certificazione IEC 62443, pensato per le esigenze di certificazione delle apparecchiature di edge computing in conformità alla norma IEC 62443 e agli standard correlati. Advantech offre una soluzione completa per aumentare la...

-

PMI sotto attacco: la direttiva NIS2 apre una nuova fase per la cybersecurity

La direttiva NIS2 (Network and Information Security Directive) rappresenta l’occasione per introdurre una nuova consapevolezza nei consigli di amministrazione delle aziende, nell’ottica di elaborare una strategia di cybersecurity a lungo termine e incentivare la competitività garantendo la...

-

Stormshield Data Security ottiene la certificazione Cspn da Anssi

Stormshield, esperto europeo in cybersecurity, ha ottenuto la certificazione di livello 1 (CSPN) per la versione on-premise della sua soluzione di protezione dei dati Stormshield Data Security (SDS). Questo riconoscimento da parte dell’Agence nationale de la sécurité des...

-

Il 20% dei produttori utilizza la sicurezza di rete come prima linea di difesa contro gli attacchi informatici

Secondo un recente sondaggio condotto dalla società di ricerche ABI Research sullo stato della tecnologia nel settore manifatturiero, i produttori hanno individuato la sicurezza OT della rete come principale ambito di investimento per quanto concerne la sicurezza...

-

Dall’università al mondo del lavoro: come colmare il divario di competenze nella sicurezza informatica

Con l’intensificarsi delle minacce informatiche, la sicurezza del software è diventata una priorità per le aziende. È sorprendente notare che oltre il 70% delle organizzazioni è vittima di un crescente accumulo di debiti di sicurezza, con quasi...

-

Black-out digitale: le fabbriche italiane nel mirino dei criminali informatici?

Consideriamo uno scenario plausibile: un attacco ransomware compromette i sistemi OT di un’azienda manifatturiera, crittografando i sistemi di controllo di robot e macchine utensili. L’impatto? Linee di produzione bloccate, interruzione delle attività e richieste di riscatto milionarie....

-

Ransomware, Kaspersky registra +20% di attacchi ai sistemi industriali

Kaspersky ha pubblicato il report Q2 2024 sulla cybersecurity degli Industrial Control Systems (ICS), rivelando un aumento del 20% degli attacchi ransomware rispetto al trimestre precedente. Il report sottolinea la crescente minaccia ai settori delle infrastrutture critiche...