CYBER SECURITY

tecnica

Maggio 2016

Automazione e Strumentazione

86

applicabili nei sistemi industriali:

l’industria si appoggia spesso

a sistemi operativi ed applicazioni per i quali il produttore

non offre più aggiornamenti di sicu-

rezza.

In aggiunta, prima di ogni aggior-

namento di sistemi operativi, programmi

antivirus ed applicazioni, nei PC industriali

si rendono necessarie misure di prova che

costituiscono operazioni non redditizie dal

punto di vista commerciale.

Grazie all’impiego di specifici firewall

industriali, questi sistemi non patcha-

bili possono essere protetti comunque da

attacchi dalla rete, collegando a monte dei

dispositivi firewall basati su hardware.

L’esternalizzazione della funzione di sicu-

rezza su hardware esterno offre inoltre

il vantaggio di non dovere impiegare le

risorse dei sistemi da proteggere per com-

piti di sicurezza.

Limitazione mirata

della comunicazione di rete

L’utente ha la possibilità di configurare nei

firewall i protocolli e le porte che daranno

accesso ai sistemi da proteggere, evitando

o quantomeno limitando i tentativi di acce-

dere alla rete attraverso porte non sicure da

parte degli aggressori. In questo contesto

è opportuno menzionare l’approccio del

firewall di tipo ‘stateful packet inspection’.

Tale tipo di firewall utilizza regole per fil-

trare la comunicazione in ingresso ed in

uscita in modo bidirezionale, proteggendo

la rete interna dalla rete esterna e vice-

versa. Sulla base dei protocolli, degli indi-

rizzi e delle porte di partenza nonché degli

indirizzi e delle porte di destinazione, la

comunicazione di rete può essere limitata a

quella necessaria dal punto di vista produt-

tivo. La funzione di ‘connection tracking’

riconosce i pacchetti di risposta ai collega-

menti consentiti, autorizzandoli.

Nella scelta del firewall adatto bisogna

assicurarsi che questo

riconosca i protocolli utilizzati nello

specifico ambiente industriale

, diversamente, una protezione

affidabile non sarà garantita. Generalmente, i firewall previsti

per uso ufficio non supportano protocolli industriali quali OPC

classic e non sono, quindi, in grado di fornire all’applicazione

una protezione adeguata. Dato che i firewall convenzionali non

riescono a proteggere il traffico dati attraverso OPC classic, una

soluzione può essere fornita dalle varianti industriali - ad esem-

pio con una licenza per OPC Inspector. Sulla base della ‘deep

packet inspection’ il firewall controlla i pacchetti di dati della

comunicazione OPC classic, filtrandoli in modo preciso. A que-

sto scopo, il principio della ‘stateful inspection’ viene applicato

anche ai dati OPC classic. Il firewall identifica le modifiche

della porta negoziate nel protocollo OPC classic, autorizzan-

dole in modo dinamico; controlla se una porta aperta da OPC

viene utilizzata entro un periodo di timeout e se il traffico di dati

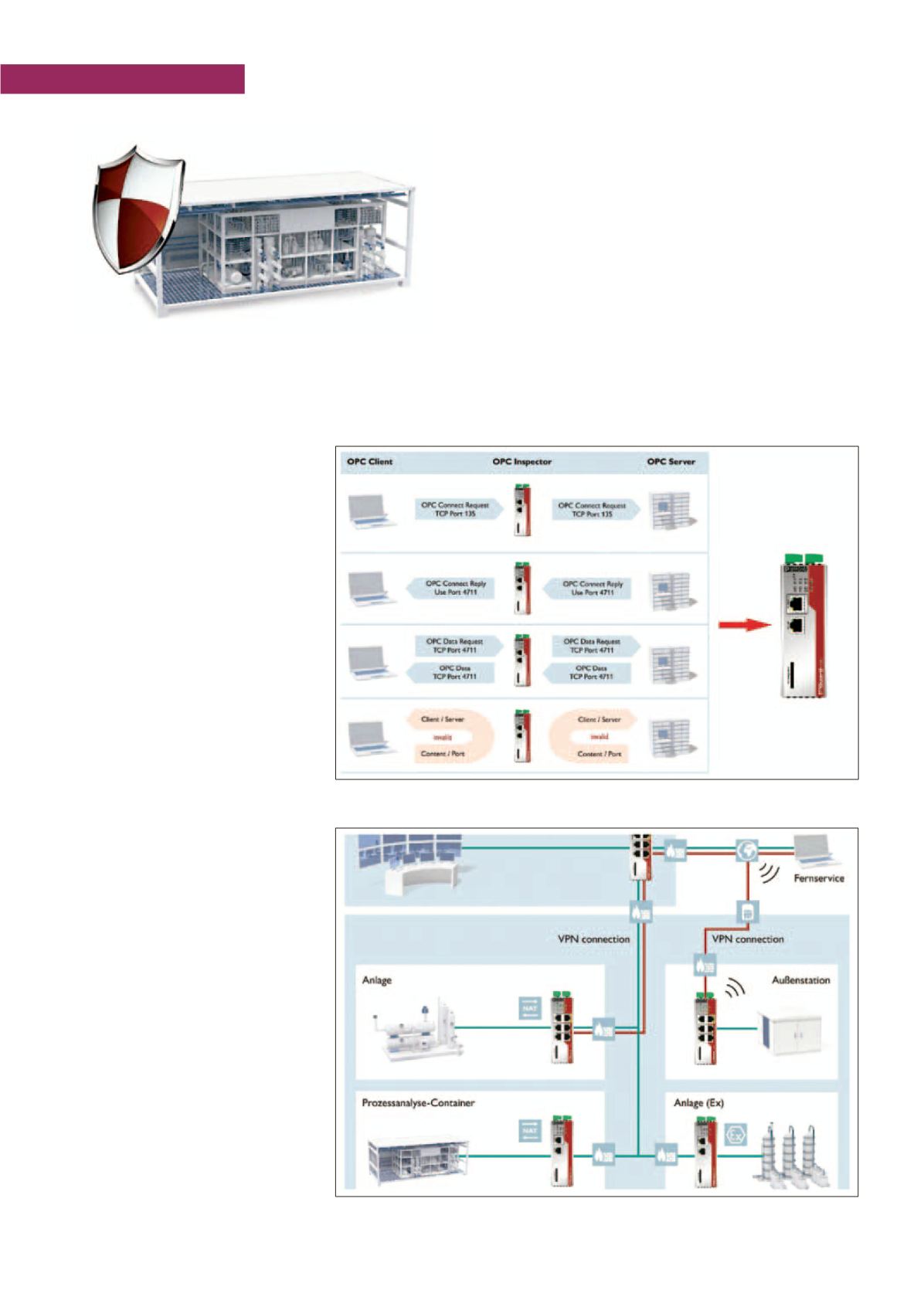

Figura 2 - Esempio di sicurezza per l’industria di processo

Figura 3 - Deep package inspection nel protocollo OPC

Figura 4 - Accesso remoto sicuro all’impianto