EVENTI

primo piano

24

Gennaio/Febbraio 2018

Automazione e Strumentazione

mation’, infrastrutture industriali, centrali elet-

triche: specie quando esistono motori di ricerca

come Shodan, che scandagliano l’intero Web

e su richiesta forniscono agli hacker dati sulle

porte IP aperte in rete.

Resilienza in primo piano

La resilienza di un sistema ICS è un punto cru-

ciale, chiarisce Armando Tacchella, professore

associato al

Dipartimento di informatica,

bioingegneria, robotica e ingegneria dei

sistemi

(Dibris) dell’

Università degli Studi

di Genova

, perché i sistemi OT sono sistemi

cyber-fisici, su cui non è praticabile trasferire

meramente le best practice di backup e reco-

very già applicate nel mondo IT; inoltre, anche

identificando una violazione in corso, non è

pensabile chiudere una linea su cui si stanno

erogando servizi essenziali. Tali caratteristiche,

e la natura del software di controllo, rendono

i sistemi ICS difficili da valutare anche sotto

il profilo della sicurezza: per fornire una solu-

zione, il progetto di ricerca condotto da Dibris

in collaborazione con

ABB

,

Leonardo

e

Mini-

stero della Difesa

si concentra sulla messa a

punto di un approccio olistico all’analisi della

resilienza. Approccio che si avvale sia dell’ana-

lisi dei sistemi attraverso la modellazione mate-

matica, sia delle tecniche di simulazione con

scenari ‘what if’ per la modellazione empirica,

sia degli algoritmi di

intelligenza artificiale

(AI), per

individuare errori e vulnerabilità

a prescindere dalla complessità di analisi della

struttura logica del sistema. Alcuni casi attual-

mente allo studio riguardano un impianto auto-

matizzato per il trattamento di acque reflue, un

impianto per la climatizzazione dei data center,

e la

Smart Polygeneration Microgrid

(SPM)

i di Savona. L’obiettivo, conclude Tacchella, è

sviluppare applicazioni pratiche di valutazione

della resilienza nell’arco di 12-24 mesi.

Casi e best practice sulla cybersecutity

La seconda parte della giornata è dedicata

alla condivisione di alcune esperienze e best

practice nel settore. In Saipem, l’approccio

alla cyber-security ha evidenziato punti di

debolezza nei sistemi OT, non sempre svi-

luppati tenendo conto del requisito sicurezza;

quest’ultima va poi indirizzata allineando in

modo sinergico i team OT e quelli IT.

Per ABB, l’applicazione dello

standard IEC

62443

al sistema di automazione, e pratiche di

costante verifica, validazione e applicazione

degli aggiornamenti di sicurezza di

Microsoft,

McAfee

,

Symantec

su server e workstation, si

sono tradotti in maggior affidabilità di funzio-

namento, con riduzione dei tempi di fermo e la

possibilità di assicurare un controllo operativo

stabile al sistema stesso.

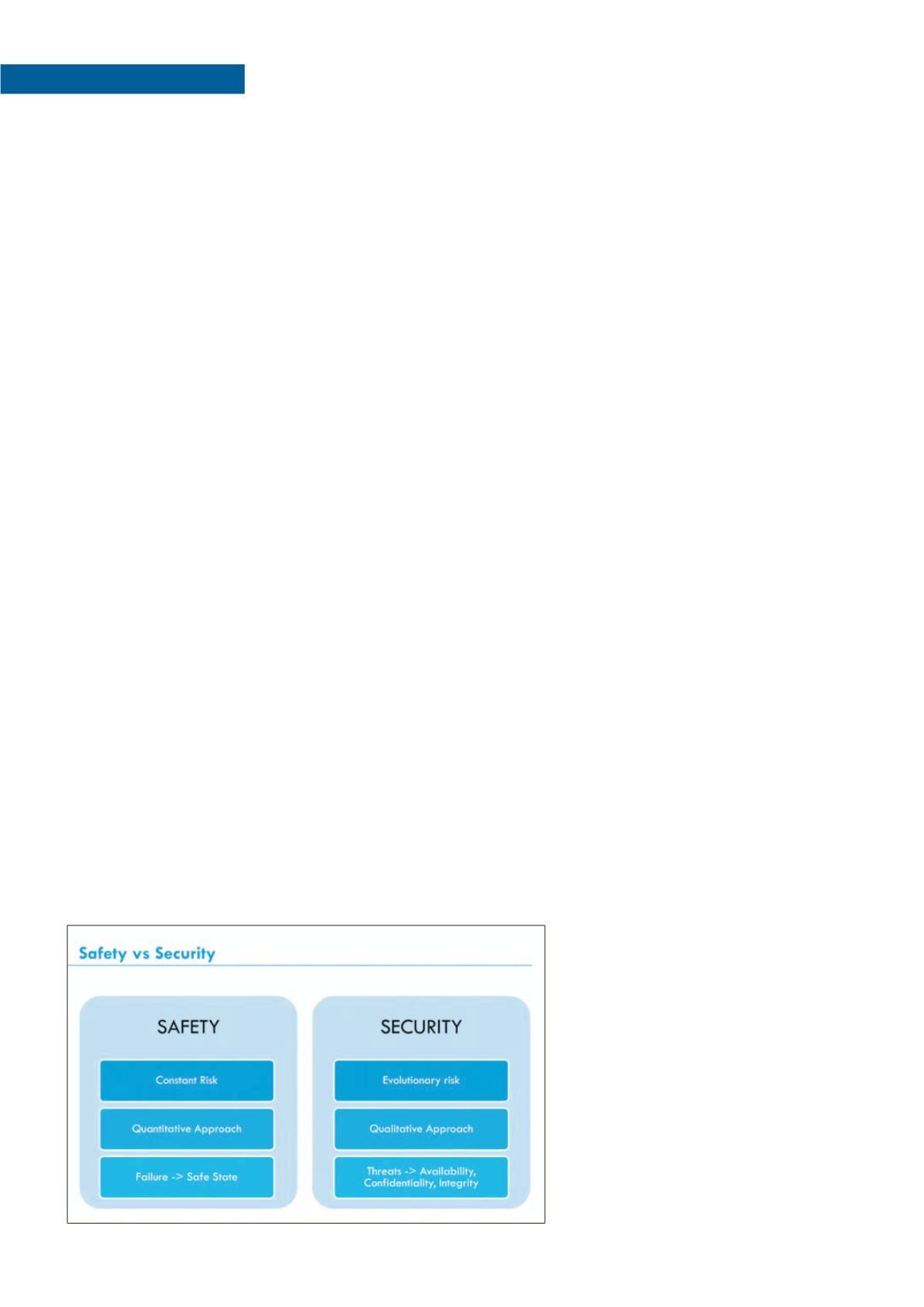

Sulle differenze chiave tra

functional safety

e cyber-security pone invece l’accento

DNV

GL - Business Assurance

, sottolineando

come, senza la seconda, non possa essere

garantita nemmeno la prima. Gli standard di

sicurezza funzionale e cybersecurity conside-

rano l’intero ciclo di vita del prodotto (defi-

nizione delle specifiche, sviluppo, gestione,

manutenzione) e richiedono un’analisi delle

minacce e dei relativi rischi.

L’era degli approcci tattici o parziali alla

sicurezza è finita, sottolinea

Leonardo

, che

ribadisce la necessità di indirizzare entrambi

i requisiti di safety e security. Considerando

la complessità e stretta interdipendenza dei

sistemi cyber-fisici, e proprio per integrare la

cybersecurity in ogni aspetto del ciclo di vita

dei propri prodotti, la società ha sviluppato su

di essa un modello olistico, basato su analisi

delle minacce, risk assessment, sviluppo della

soluzione, ma soprattutto su un ciclo di con-

tinua verifica della validità delle tecnologie

di difesa, finalizzato all’ottenimento di una

solida e duratura resilienza infrastrutturale.

Yokogawa punta l’attenzione sulle reti di sen-

sori wireless (WSN), uno dei target presi di

mira dagli hacker, ad esempio, per interrom-

pere i servizi delle utility, bloccare gli impianti,

o danneggiare asset. Tra i problemi chiave dei

dispositivi IoT, spesso essi non hanno prote-

zioni adeguate (cifratura, interfaccia cloud non

sicura) nelle connessioni in remoto, e restano

configurati con le credenziali di accesso di

La diversità dei requisiti per

safety e security (Fonte: DNV

GL - Business Assurance)